Para garantizar un alto nivel de seguridad para las cuentas de usuario en el dominio de Active Directory, un administrador debe configurar e implementar una política de contraseña de dominio. La política de contraseñas debe proporcionar suficiente complejidad, longitud de contraseña y la frecuencia de cambio de contraseñas de cuentas de usuario y servicio. Por lo tanto, puede dificultar que un atacante utilice la fuerza bruta o capture las contraseñas de los usuarios cuando se envían a través de una red.

Política de contraseña en la política de dominio predeterminada

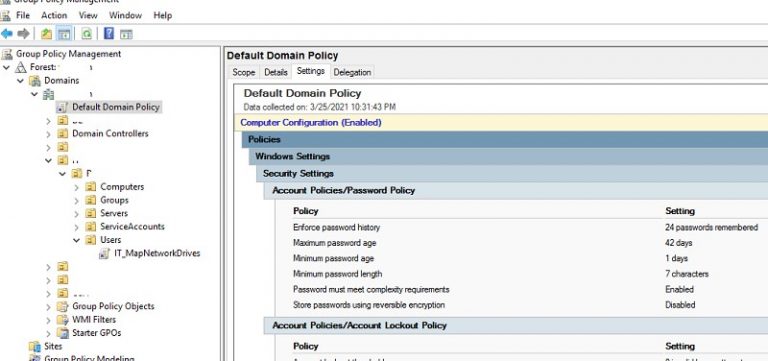

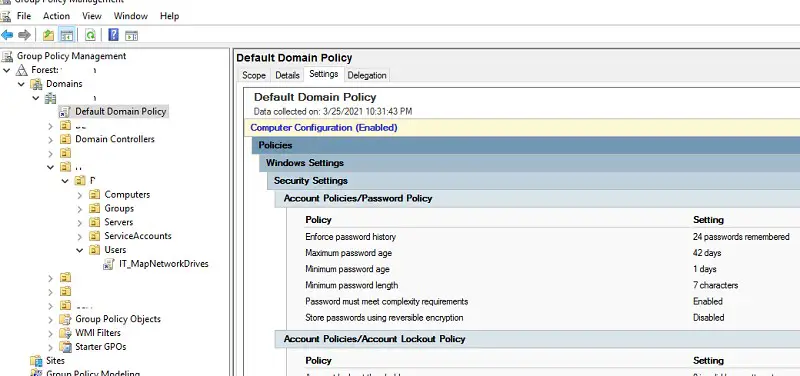

De forma predeterminada, para establecer requisitos comunes para las contraseñas de usuario en el dominio AD, se utilizan las configuraciones de la Política de grupo (GPO). La política de contraseñas de las cuentas de usuario del dominio se configura en el Política de dominio predeterminada. Esta política está vinculada a la raíz del dominio y debe aplicarse a un controlador de dominio con la función de emulador de PDC.

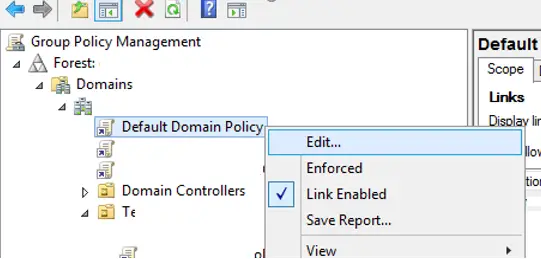

- Para configurar la política de contraseña de la cuenta AD, abra el Administración de Políticas de Grupo consola (

gpmc.msc); - Expanda su dominio y busque el GPO llamado Política de dominio predeterminada. Haga clic derecho y seleccione Editar;

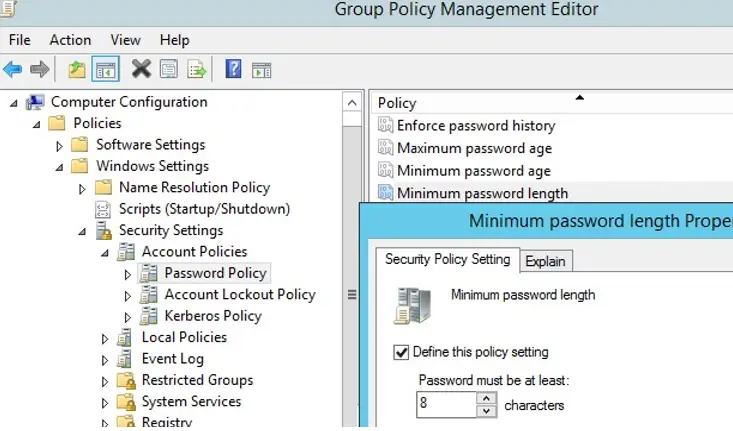

- Las políticas de contraseña se encuentran en la siguiente sección de GPO: Configuración de la computadora-> Políticas-> Configuración de Windows-> Configuración de seguridad -> Políticas de cuenta -> Política de contraseña;

- Haga doble clic en una configuración de política para editarla. Para habilitar una configuración de política específica, marque la Definir esta configuración de política y especifique el valor necesario (en la captura de pantalla a continuación, he establecido la longitud mínima de la contraseña en 8 caracteres). Guarde los cambios;

- La nueva configuración de la política de contraseñas se aplicará a todas las computadoras del dominio en segundo plano en algún tiempo (90 minutos), durante el arranque de la computadora, o puede aplicar la política inmediatamente ejecutando el

gpupdate /forcemando.

Puede cambiar la configuración de la política de contraseñas desde la consola de administración de GPO o mediante el cmdlet de PowerShell Set-ADDefaultDomainPasswordPolicy:

Set-ADDefaultDomainPasswordPolicy -Identity woshub.com -MinPasswordLength 10 -LockoutThreshold 3

Configuración básica de la política de contraseñas en Windows

Consideremos todas las configuraciones de contraseña de Windows disponibles. Hay seis configuraciones de contraseña en GPO:

- Hacer cumplir el historial de contraseñas – determina el número de contraseñas antiguas almacenadas en AD, evitando así que un usuario utilice una contraseña antigua.

Sin embargo, el administrador de dominio o el usuario al que se le han delegado permisos de restablecimiento de contraseña en AD puede establecer manualmente la contraseña anterior para la cuenta;

- Antigüedad máxima de la contraseña : Establece la caducidad de la contraseña en días. Una vez que expire la contraseña, Windows le pedirá al usuario que la cambie. Asegura la regularidad de los cambios de contraseña por parte de los usuarios;

Puede averiguar cuándo caduca la contraseña de un usuario específico usando PowerShell:

Get-ADUser -Identity j.werder -Properties msDS-UserPasswordExpiryTimeComputed | select-object @{Name="ExpirationDate";Expression= {[datetime]::FromFileTime($_."msDS-UserPasswordExpiryTimeComputed") }} - Longitud mínima de la contraseña – se recomienda que las contraseñas contengan al menos 8 símbolos (si especifica 0 aquí, la contraseña no es necesaria);

- Antigüedad mínima de la contraseña : Establece la frecuencia con la que los usuarios pueden cambiar sus contraseñas. Esta configuración no permitirá que el usuario cambie la contraseña con demasiada frecuencia para volver a una contraseña anterior que le gusta eliminándola del Historial de contraseñas después de que la contraseña se haya cambiado varias veces seguidas. Como regla general, vale la pena establecer 1 día aquí para que los usuarios puedan cambiar una contraseña ellos mismos si se ve comprometida (de lo contrario, un administrador tendrá que cambiarla);

- La clave debe cumplir los requerimientos de complejidad – si la política está habilitada, un usuario no puede usar el nombre de la cuenta en una contraseña (no más de 2 símbolos de una

usernameoFirstnameen una fila), también se deben usar 3 tipos de símbolos en la contraseña: números (0–9), letras mayúsculas, letras minúsculas y caracteres especiales ($, #,%, etc.). Además, para evitar el uso de contraseñas débiles (del diccionario de contraseñas), se recomienda auditar periódicamente las contraseñas de los usuarios en el dominio AD; - Almacene las contraseñas mediante cifrado reversible – las contraseñas de los usuarios se almacenan cifradas en la base de datos de AD, pero en algunos casos debe otorgar acceso a las contraseñas de los usuarios a algunas aplicaciones. Si esta configuración de política está habilitada, las contraseñas están menos protegidas (casi texto sin formato). No es seguro (un atacante puede obtener acceso a la base de datos de contraseñas si el DC está comprometido; se pueden usar controladores de dominio de solo lectura (RODC) como una de las medidas de protección).

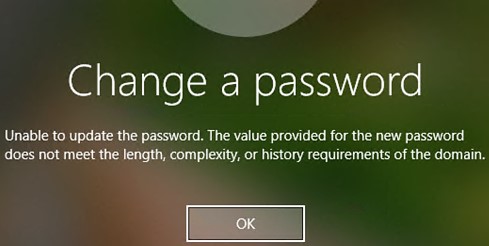

Si un usuario intenta cambiar una contraseña que no coincide con la política de contraseñas del dominio, aparecerá el mensaje de error:

Unable to update the password. The value provided for the new password does not meet the length, complexity, or history requirements of the domain.

Además, las siguientes configuraciones de contraseña deben configurarse en la sección GPO Contraseña de bloqueo de cuenta:

- Umbral de bloqueo de cuenta – el usuario puede realizar el número de intentos fallidos de inicio de sesión (con una contraseña incorrecta) antes del bloqueo de su cuenta;

- Duración del bloqueo de la cuenta – cuánto tiempo estará bloqueada una cuenta, si el usuario ha ingresado la contraseña incorrecta varias veces;

- Restablecer el contador de bloqueo de la cuenta después – la cantidad de minutos después de los cuales se restablecerá el contador del umbral de bloqueo de la cuenta.

La configuración predeterminada de las políticas de contraseñas en el dominio de AD se enumeran en la siguiente tabla:

| Política | Valor por defecto |

| Hacer cumplir el historial de contraseñas | 24 contraseñas |

| Antigüedad máxima de la contraseña | 42 días |

| Antigüedad mínima de la contraseña | 1 día |

| Longitud mínima de la contraseña | 7 |

| La clave debe cumplir los requerimientos de complejidad | Activado |

| Almacene las contraseñas mediante cifrado reversible | Discapacitado |

| Duración del bloqueo de la cuenta | No establecido |

| Umbral de bloqueo de cuenta | 0 |

| Restablecer el contador de bloqueo de la cuenta después | No establecido |

En el kit de herramientas de cumplimiento de seguridad, Microsoft recomienda utilizar la siguiente configuración de política de contraseñas:

- Hacer cumplir el historial de contraseñas: 24

- Antigüedad máxima de la contraseña: no establecida

- Antigüedad mínima de la contraseña: no establecida

- Longitud mínima de la contraseña: 14

- La contraseña debe cumplir con la complejidad: habilitada

- Almacenar contraseñas con cifrado reversible: deshabilitado

¿Cómo verificar la política de contraseña actual en el dominio AD?

Puede ver la configuración actual de la política de contraseñas en la Política de dominio predeterminada en el gpmc.msc consola (en la pestaña Configuración).

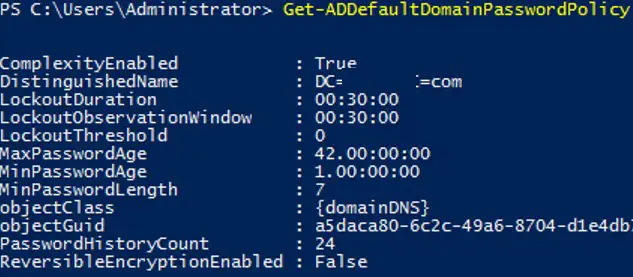

También puede mostrar información sobre la política de contraseñas mediante PowerShell (el módulo AD PowerShell debe estar instalado en la computadora):

Get-ADDefaultDomainPasswordPolicy

ComplexityEnabled: True

DistinguishedName: DC=woshub,DC=com

LockoutDuration: 00:20:00

LockoutObservationWindow: 00:30:00

LockoutThreshold: 0

MaxPasswordAge: 60.00:00:00

MinPasswordAge: 1.00:00:00

MinPasswordLength: 8

objectClas : {domainDNS}

PasswordHistoryCount: 24

ReversibleEncryptionEnabled: False

Además, puede verificar la configuración actual de la política de contraseñas de AD en cualquier computadora del dominio usando el comando gpresult.

Políticas de contraseñas múltiples en un dominio de Active Directory

El controlador de dominio, el propietario de la función FSMO de emulador de PDC, es responsable de administrar la política de contraseñas de dominio. Se requieren derechos de administrador de dominio para editar el Política de dominio predeterminada ajustes.

Inicialmente, solo podría haber una política de contraseña en el dominio, que se aplica a la raíz del dominio y afecta a todos los usuarios sin excepción (hay algunos matices, pero hablaremos de ellos más adelante). Incluso si crea un nuevo GPO con una configuración de contraseña diferente y lo aplica a la unidad organizativa específica con los parámetros de herencia forzada y bloqueada, no se aplicará a los usuarios.

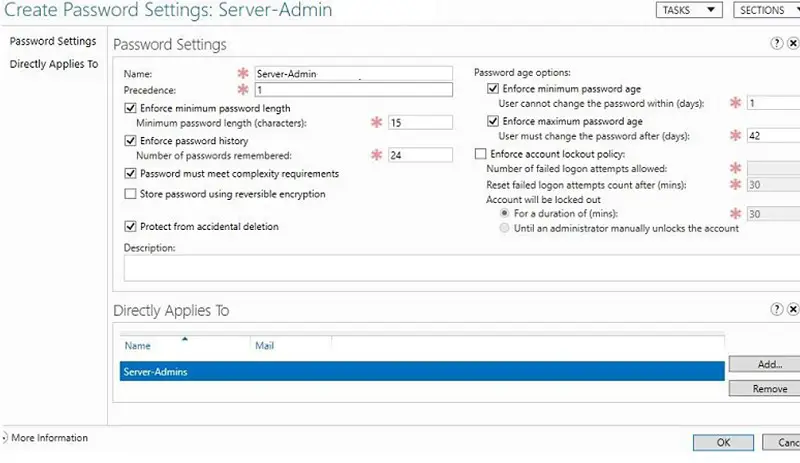

Antes de Active Directory en Windows Server 2008, solo se podía configurar una política de contraseña por dominio. En las versiones más recientes de AD, puede crear varias políticas de contraseñas para diferentes usuarios o grupos mediante las Políticas de contraseñas detalladas (FGPP). Las políticas de contraseñas específicas le permiten crear y hacer cumplir diferentes Objetos de configuración de contraseñas (PSO). Por ejemplo, puede crear un PSO con una mayor longitud o complejidad de contraseña para las cuentas de administrador de dominio (consulte el artículo Protección de las cuentas de administrador en el dominio AD), o simplificar las contraseñas de algunas cuentas o incluso deshabilitarlas por completo.

Artículos Interesantes

Relacionados:

Contenido