Inicio de sesión único (SSO) es la tecnología que permite a un usuario autenticado (registrado) acceder a otros servicios de dominio sin necesidad de volver a autenticarse. Aplicado al Servicio de escritorio remoto, SSO permite que un usuario que inició sesión en la computadora del dominio no vuelva a ingresar las credenciales de la cuenta (nombre de usuario y contraseña) cuando se conecta a los servidores RDS o inicia RemoteApps publicadas.

En este artículo, describiremos las peculiaridades de configurar la autenticación SSO (Single Sign-On) transparente en servidores RDS que ejecutan Windows Server 2016 y 2012 R2.

Sistema requisitos:

- El servidor del agente de conexión y todos los servidores RDS deben ejecutar Windows Server 2012 o posterior;

- SSO funciona solo en el entorno del dominio: se deben usar cuentas de usuario de Active Directory, los servidores RDS y las estaciones de trabajo de los usuarios deben estar incluidos en el dominio AD;

- Se debe utilizar el RDP 8.0 o posterior en los clientes rdp (no será posible instalar esta versión del cliente RDP en Windows XP);

- Las siguientes versiones del sistema operativo son compatibles en el lado del cliente rdp: Windows 10, 8.1 o 7;

- SSO funciona solo con autenticación de contraseña (las tarjetas inteligentes no son compatibles);

- La capa de seguridad RDP en la configuración de conexión debe establecerse en Negociar o SSL (TLS 1.0) y modo de cifrado para Alto o Cumple con FIPS.

El procedimiento de configuración del Single Sign-On consta de los siguientes pasos:

- Debe emitir y asignar un certificado SSL en los servidores RD Gateway, RD Web y RD Connection Broker;

- El SSO web debe estar habilitado en el servidor RDWeb;

- Se debe configurar la política de grupo para la delegación de credenciales;

- La huella digital del certificado debe agregarse a los editores .rdp de confianza mediante GPO.

En primer lugar, debe emitir y asignar un certificado SSL. En la propiedad del certificado EKU (Uso mejorado de clave), el Autenticación del servidor El identificador debe estar presente. No describiremos el procedimiento para obtener el certificado SSL ya que va más allá del alcance de este artículo (usted mismo puede generar un certificado SSL autofirmado, pero tendrá que implementarlo en el certificado de confianza en todos los clientes que usan el grupo política).

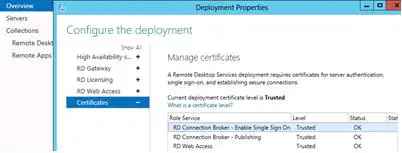

El certificado se asigna en el Certificados Sección de Implementación de RDS propiedades

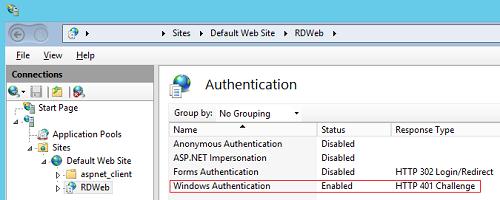

Entonces tienes que habilitar “Autenticación de Windows» en todos los servidores con función de acceso web para el directorio IIS RDWeb y deshabilite «Autenticación anónima”.

Después de guardar los cambios, reinicie IIS:

iisreset /noforce

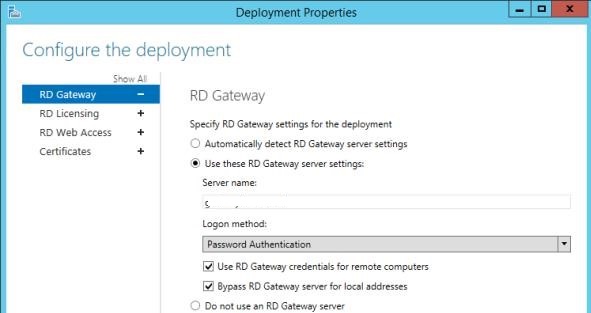

Si está usando RD Gateway, asegúrese de que no se use para la conexión de los clientes internos (Omitir el servidor RD Gateway para la dirección local hay que marcar la opción).

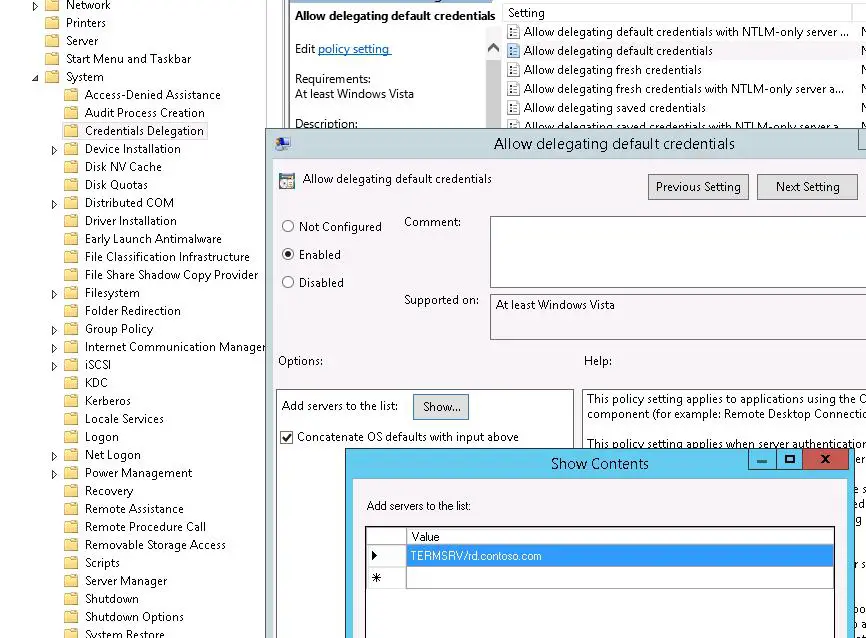

El siguiente paso es la configuración de la política de delegación de credenciales. Cree un nuevo GPO de dominio y vincúlelo a la unidad organizativa con los usuarios (computadoras) que necesitan permitir el acceso SSO al servidor RDS. Si desea permitir SSO para todos los usuarios del dominio, es aceptable editar la Política de dominio predeterminada.

Esta política se encuentra en la siguiente sección de GPO: Configuración del equipo -> Políticas -> Plantillas administrativas -> Sistema -> Delegación de credenciales -> Permitir credenciales predeterminadas de delegación. La política permite que ciertos servidores accedan a las credenciales de los usuarios de Windows:

- La política tiene que estar habilitada (Activado);

- Debe agregar los nombres de los servidores RDS a la lista de servidores a los que el cliente puede enviar automáticamente las credenciales de usuario para realizar la autenticación SSO. El formato para agregar un servidor es el siguiente: TÉRMINOSRV/rd.contoso.com (tenga en cuenta que todos los caracteres TERMSRV deben estar en mayúsculas). Si tiene que otorgar este permiso a todos los servidores de Terminal Server del dominio (menos seguro), puede usar esta construcción: TERMSRV/*.contoso.com .

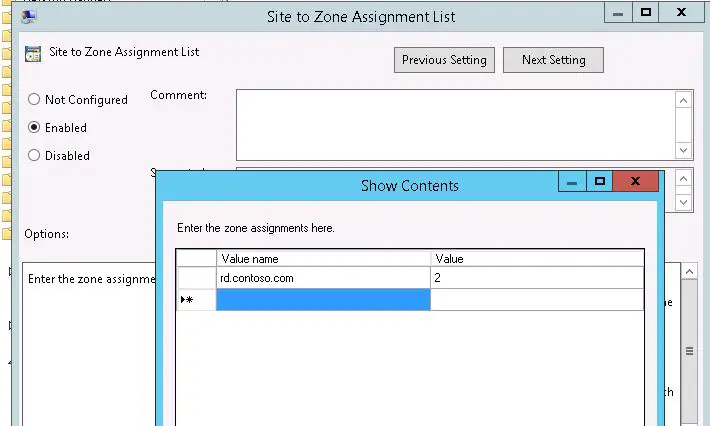

Luego, para evitar que aparezca una ventana de advertencia de que el editor de la aplicación remota no es de confianza, agregue la dirección del servidor con la función de agente de conexión a la zona de confianza en las computadoras cliente usando la política «Lista de asignación de sitio a zona” (similar al artículo Cómo deshabilitar la advertencia de seguridad de Open File en Windows 10): Configuración de usuario/equipo -> Herramientas administrativas -> Componentes de Windows -> Internet Explorer -> Panel de control de Internet -> Página de seguridad.

Especificar FQDN nombre del servidor RDCB y Zona 2 (Sitios de confianza).

Luego habilite Opciones de inicio de sesión política en Configuración de usuario/equipo -> Herramientas administrativas -> Componentes de Windows -> Internet Explorer -> Panel de control de Internet -> Seguridad -> Zona de sitios de confianza y en la lista desplegable seleccione “Inicio de sesión automático con nombre de usuario y contraseña actuales”.

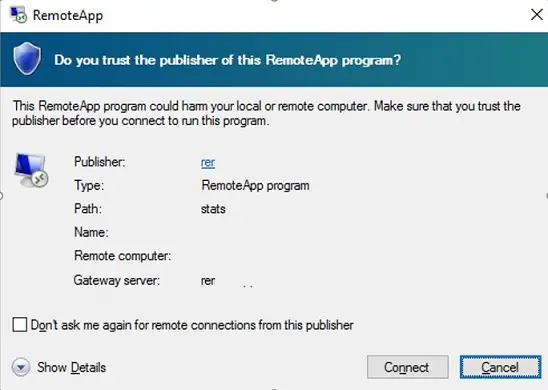

Después de actualizar las políticas de grupo en el cliente, si intenta iniciar RemoteApp, no aparecerá una solicitud de contraseña, pero aparecerá una ventana de advertencia:

Do you trust the publisher of this RemoteApp program?

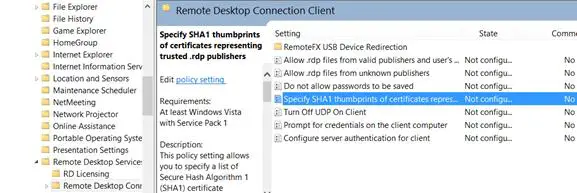

Para evitar que este mensaje se muestre cada vez que el usuario inicia sesión, debe obtener la huella digital del certificado SSL en el agente de conexión a Escritorio remoto y agregarla a la lista de editores de rdp de confianza. Para ello, ejecute el comando de PowerShell en el servidor del agente de conexión de RDS:

Get-Childitem CERT:LocalMachineMy

Copie el valor de la huella digital del certificado y agréguelo a la lista de huellas digitales en la política Especifique las huellas digitales SHA1 de los certificados que representan a los editores de RDP (Configuración del equipo -> Plantillas administrativas -> Servicios de escritorio de Windows -> Cliente de conexión de escritorio remoto).

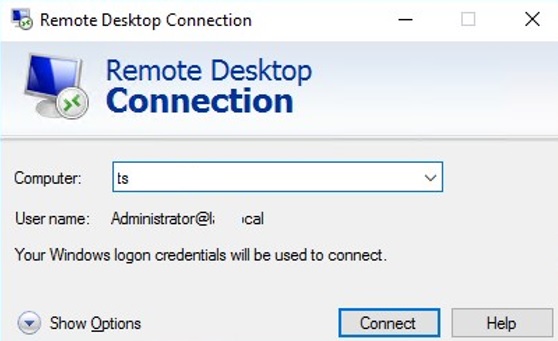

Ahora, la configuración de SSO ha terminado y, una vez aplicadas las políticas, el usuario puede conectarse a la granja de Windows Server RDS mediante RDP sin volver a ingresar la contraseña.

Ahora, cuando inicie mstsc.exe (cliente de Conexión a escritorio remoto) y especifique el nombre del servidor RDS, el campo Nombre de usuario mostrará automáticamente el nombre de usuario en el formato ([email protected]) con el título:

Your Windows logon credentials will be used to connect.

Para usar RD Gateway con SSO, debe habilitar la política «Establecer el método de autenticación de la puerta de enlace de escritorio remoto” (Configuración de usuario -> Políticas -> Plantillas administrativas -> Componentes de Windows -> Servicios de escritorio remoto -> Puerta de enlace RD) y establezca su valor en “Usar credenciales de inicio de sesión local”.

Para usar Web SSO en RD Web Access, tenga en cuenta que se recomienda usar Internet Explorer con el componente Active X habilitado denominado Microsoft Remote Desktop Services Web Access Control (MsRdpClientShell).

Artículos Interesantes

Relacionados:

Contenido