(Control de cuentas del usuario) es un componente importante de la seguridad de Windows. Cuando ejecuta cualquier aplicación o proceso que requiere privilegios de administrador, tratando de cambiar la configuración del sistema, las claves de registro protegidas o los archivos del sistema, el componente UAC cambia el escritorio al modo protegido (Escritorio seguro) y le pide al administrador que confirme estas acciones. De esta manera, UAC ayuda a prevenir el lanzamiento de procesos y malware que potencialmente podrían dañar su computadora.

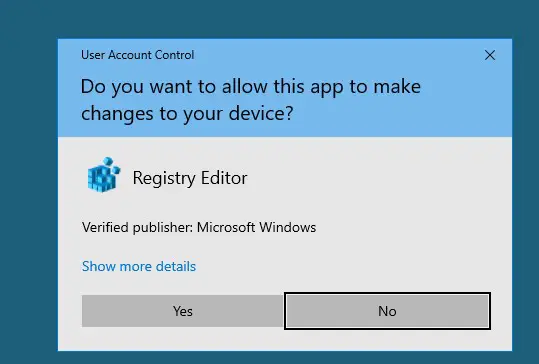

La captura de pantalla a continuación muestra que cuando intenta ejecutar el Editor del Registro (regedit.exe) en Windows 10, aparece una ventana de confirmación de UAC:

User Account Control Do you want to allow this app to make changes to your device?

En este artículo, veremos cómo administrar la configuración de UAC en una sola computadora o en varias computadoras en un dominio mediante políticas de grupo.

Niveles del control deslizante de control de cuentas de usuario en Windows 10

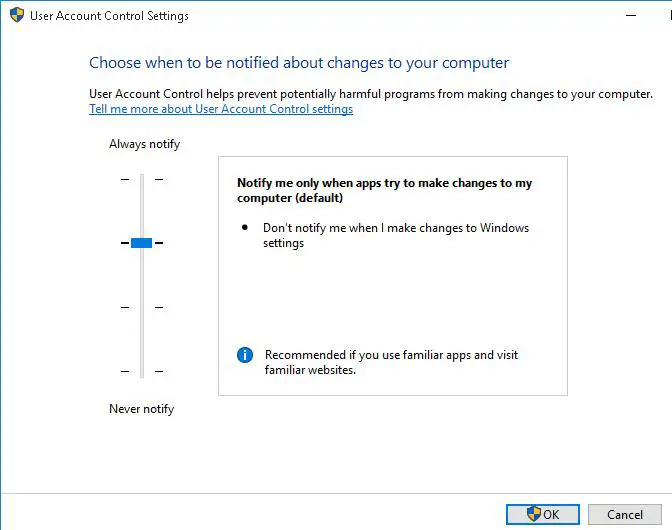

En Windows 7 (y más reciente), la configuración de UAC en la computadora se administra mediante un control deslizante especial (llamado a través del panel de control o el UserAccountControlSettings.exe expediente). Con el control deslizante, puede seleccionar uno de los cuatro niveles de protección de Control de cuentas de usuario predefinidos.

- Nivel 4 – Notificar siempre – el nivel de protección UAC más alto;

- Nivel 3: notificar solo cuando los programas intentan realizar cambios en mi computadora (predeterminado) – nivel de protección predeterminado;

- Nivel 2: notificar solo cuando los programas intenten realizar cambios en mi computadora (no atenuar mi escritorio) – casi igual que en el nivel anterior, pero sin cambiar a Secure Desktop con bloqueo de escritorio;

- Nivel 1 – Nunca notifique – UAC está deshabilitado.

De forma predeterminada en Windows 10, la protección UAC Nivel 3 se utiliza, que muestra una notificación solo cuando intenta cambiar los archivos del sistema o la configuración.

¿Cómo deshabilitar el control de cuentas de usuario en Windows usando GPO?

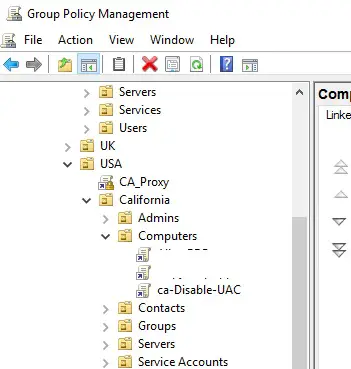

Puede deshabilitar UAC mediante la política de grupo. En una computadora independiente, puede usar el Editor de políticas de grupo local gpedit.msc. Si necesita implementar la política en equipos de dominio, debe usar la Consola de administración de políticas de grupo: gpmc.msc (consideremos esta opción).

- En la consola de administración de GPO del dominio, haga clic en la unidad organizativa con las computadoras en las que desea deshabilitar el UAC y cree un nuevo objeto de política;

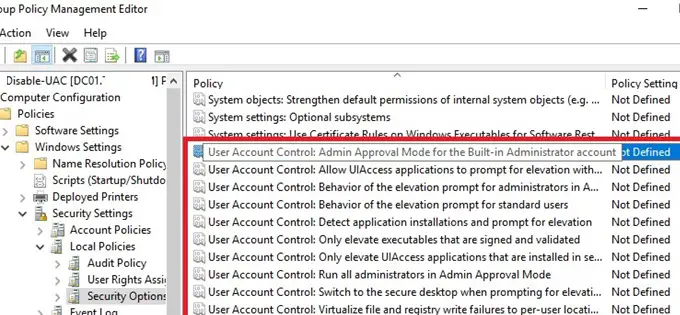

- Edite la política y vaya a la sección Configuración de la computadora -> Políticas -> Configuración de Windows -> Configuración de seguridad -> Políticas locales -> Opciones de seguridad;

- Esta sección tiene varias opciones que controlan la configuración de UAC. Los nombres de estos parámetros comienzan con Control de cuentas del usuario;

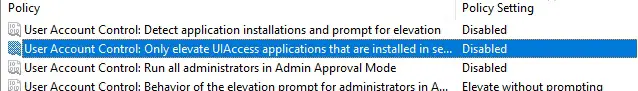

- Para deshabilitar completamente UAC, configure los siguientes valores de parámetro:

- Control de cuentas de usuario: comportamiento de la solicitud de elevación para los administradores en el modo de aprobación de administrador =

Elevate without prompting; - Control de cuentas de usuario: detecta instalaciones de aplicaciones y solicita elevación =

Disabled; - Control de cuentas de usuario: ejecute a todos los administradores en el modo de aprobación de administrador =

Disabled; - Control de cuentas de usuario: solo eleve las aplicaciones UIAccess que estén instaladas en ubicaciones seguras =

Disabled.

- Control de cuentas de usuario: comportamiento de la solicitud de elevación para los administradores en el modo de aprobación de administrador =

- Debe reiniciar la computadora cliente para actualizar la configuración de la directiva de grupo y deshabilitar UAC. Después de reiniciar, UAC cambiará al modo «No notificar nunca».

También puede deshabilitar UAC solo para algunos usuarios / computadoras a través del registro e implementar la configuración a través de Preferencias de directiva de grupo.

Cree un nuevo parámetro de registro en la sección GPO Configuracion de Computadora -> Preferencias -> Configuración de Windows -> Registro con la siguiente configuración:

- Acción: Reemplazar

- Colmena: HKEY_LOCAL_MACHINE

- Ruta de la clave: SOFTWARE Microsoft Windows CurrentVersion Policies System

- Nombre del valor: EnableLUA

- Tipo de valor: REG_DWORD

- Datos del valor: 0

Entonces ve al Común pestaña y habilite las opciones:

- Eliminar este elemento cuando ya no se aplique

- Orientación a nivel de artículo

Haga clic en el Orientación y especifique los equipos o grupos de seguridad de dominio a los que desea aplicar la política de desactivación de UAC.

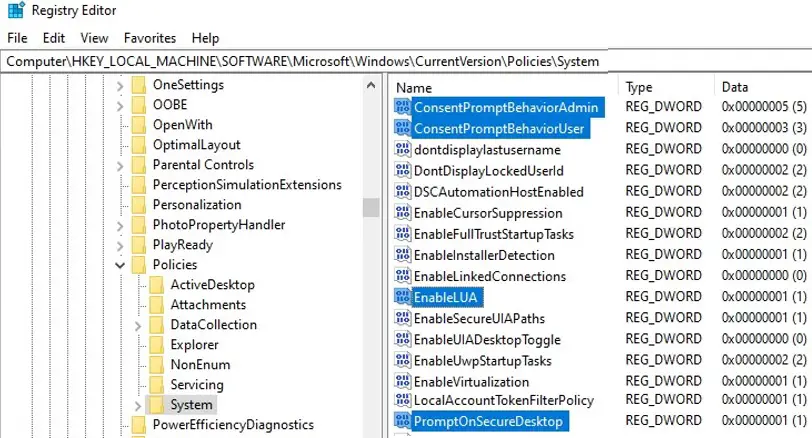

Configuración de la clave de registro de UAC

Puede administrar la configuración de UAC a través del registro. Los parámetros responsables del comportamiento del Control de cuentas de usuario se encuentran bajo la clave de registro HKLM SOFTWARE Microsoft Windows CurrentVersion Policies System .

Cuando cambia el valor del control deslizante de UAC en el Panel de control, Windows cambia el valor de la configuración del registro de esta clave de registro de la siguiente manera (a continuación se muestran los archivos REG listos para los diferentes niveles del control deslizante de Control de cuentas de usuario):

Nivel 4 de UAC (notificar siempre):

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem] "ConsentPromptBehaviorAdmin"=dword:00000002 "ConsentPromptBehaviorUser"=dword:00000003 "EnableInstallerDetection"=dword:00000001 "EnableLUA"=dword:00000001 "EnableVirtualization"=dword:00000001 "PromptOnSecureDesktop"=dword:00000001 "ValidateAdminCodeSignatures"=dword:00000000 "FilterAdministratorToken"=dword:00000000

Nivel 3 de UAC (notificar solo cuando los programas intenten realizar cambios en mi computadora):

"ConsentPromptBehaviorAdmin"=dword:00000005 "ConsentPromptBehaviorUser"=dword:00000003 "EnableInstallerDetection"=dword:00000001 "EnableLUA"=dword:00000001 "EnableVirtualization"=dword:00000001 "PromptOnSecureDesktop"=dword:00000001 "ValidateAdminCodeSignatures"=dword:00000000 "FilterAdministratorToken"=dword:00000000

Nivel 2 de UAC:

"ConsentPromptBehaviorAdmin"=dword:00000005 "ConsentPromptBehaviorUser"=dword:00000003 "EnableInstallerDetection"=dword:00000001 "EnableLUA"=dword:00000001 "EnableVirtualization"=dword:00000001 "PromptOnSecureDesktop"=dword:00000000 "ValidateAdminCodeSignatures"=dword:00000000 "FilterAdministratorToken"=dword:00000000

Nivel 1 de UAC (no notificar nunca, deshabilitar completamente UAC):

"ConsentPromptBehaviorAdmin"=dword:00000000 "ConsentPromptBehaviorUser"=dword:00000003 "EnableInstallerDetection"=dword:00000001 "EnableLUA"=dword:00000001 "EnableVirtualization"=dword:00000001 "PromptOnSecureDesktop"=dword:00000000 "ValidateAdminCodeSignatures"=dword:00000000 "FilterAdministratorToken"=dword:00000000

Puede cambiar el valor de cualquier parámetro utilizando la GUI del Editor del Registro o desde el símbolo del sistema. Por ejemplo, para deshabilitar UAC en la computadora (se requiere reiniciar), puede ejecutar el comando:

reg.exe ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem /v EnableLUA /t REG_DWORD /d 0 /f.

O un comando similar de PowerShell:

New-ItemProperty -Path HKLM:SoftwareMicrosoftWindowsCurrentVersionpoliciessystem -Name EnableLUA -PropertyType DWord -Value 0 -Force

Control de cuentas de usuario en Windows Server

El Control de cuentas de usuario en Windows Server funciona y se administra de la misma manera que en las ediciones de escritorio de Windows.

Es aceptable deshabilitar completamente UAC en Windows Server 2016/2019 si se cumplen las siguientes condiciones:

- Solo los administradores tienen acceso remoto al escritorio del servidor (el acceso RDP al servidor para los usuarios que no son administradores debe estar deshabilitado). En hosts RDS, deje UAC habilitado;

- Los administradores solo deben utilizar Windows Server para tareas de gestión administrativa. El administrador debe trabajar con documentos de oficina, mensajeros, navegadores web solo en la estación de trabajo con una cuenta de usuario sin privilegios con UAC habilitado, y no en hosts de servidor (consulte el artículo sobre las mejores prácticas para proteger las cuentas de administrador).

UAC siempre está deshabilitado en las ediciones Windows Server Core.

Cuando UAC está habilitado, Windows Server no permite la conexión remota con cuentas de computadoras locales (a través de net use, winrm, Powershell Remoting). El token del usuario será filtrado por el UAC habilitado LocalAccountTokenFilterPolicy parámetro (discutido en la sección anterior).

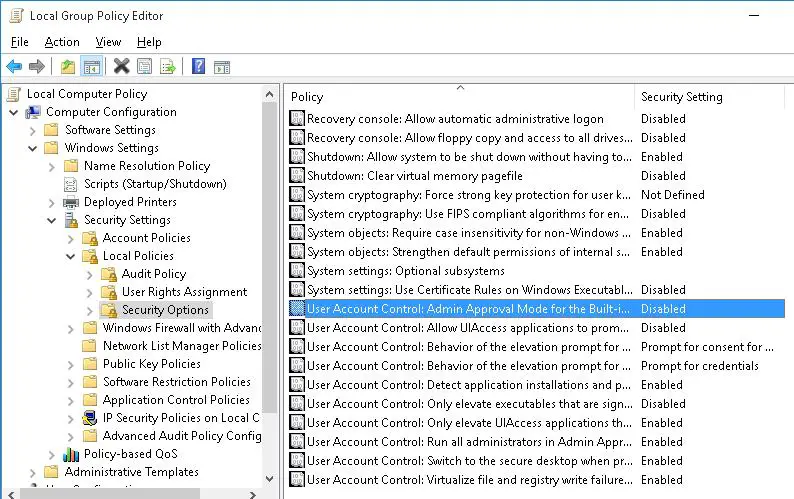

Configuración de directiva de grupo y control deslizante de UAC

Puede administrar la configuración de UAC tanto con el control deslizante como con el GPO. Pero no existe un único parámetro de directiva de grupo que permita seleccionar uno de los cuatro niveles de protección UAC (correspondiente a la posición del control deslizante UAC). En su lugar, se sugiere administrar la configuración de UAC utilizando 10 parámetros de GPO diferentes. Estas políticas se encuentran en la siguiente sección del editor de GPO: Configuración de la computadora -> Políticas -> Configuración de Windows -> Configuración de seguridad -> Políticas locales -> Opciones de seguridad. Los parámetros de directiva de grupo relacionados con UAC comienzan con Control de cuentas del usuario.

La siguiente tabla muestra la lista de parámetros de la Política de grupo de UAC y sus correspondientes claves de registro.

| Nombre de directiva | Parámetro de registro establecido por la política |

| Control de cuentas de usuario: modo de aprobación de administrador para la cuenta de administrador integrada | FilterAdministratorToken |

| Control de cuentas de usuario: permita que las aplicaciones UIAccess soliciten la elevación sin usar el escritorio seguro | EnableUIADesktopToggle |

| Control de cuentas de usuario: comportamiento de la solicitud de elevación para los administradores en el modo de aprobación de administrador | Consentimiento PromptBehaviorAdmin |

| Control de cuentas de usuario: comportamiento de la solicitud de elevación para usuarios estándar | Consentimiento Aviso Comportamiento Usuario |

| Control de cuentas de usuario: detecta instalaciones de aplicaciones y solicita elevación | EnableInstallerDetection |

| Control de cuentas de usuario: solo eleve los ejecutables que estén firmados y validados | ValidateAdminCodeSignatures |

| Control de cuentas de usuario: solo eleve las aplicaciones UIAccess que estén instaladas en ubicaciones seguras | EnableSecureUIAPaths |

| Control de cuentas de usuario: ejecute a todos los administradores en el modo de aprobación de administrador | EnableLUA |

| Control de cuentas de usuario: cambie al escritorio seguro cuando se le solicite la elevación | PromptOnSecureDesktop |

| Control de cuentas de usuario: virtualice errores de escritura de registros y archivos en ubicaciones por usuario | Habilitar virtualización |

De forma predeterminada, el nivel 3 de UAC usa la siguiente configuración de directiva de grupo:

UAC Nivel 3 (predeterminado)

Modo de aprobación de administrador para la cuenta de administrador integrada = Disabled

Permita que las aplicaciones UIAccess soliciten la elevación sin usar el escritorio seguro = Disabled

Comportamiento de la solicitud de elevación para administradores en el modo de aprobación de administrador = Prompt for consent for non-Windows binaries

Comportamiento de la solicitud de elevación para usuarios estándar = Prompt for credentials on the secure desktop

Detectar instalaciones de aplicaciones y solicitar elevación = Enabled (para grupo de trabajo), Disabled (para dispositivos Windows unidos a un dominio)

Eleve solo los ejecutables firmados y validados = Disabled

Eleve solo las aplicaciones UIAccess que estén instaladas en ubicaciones seguras = Enabled

Ejecute todos los administradores en el modo de aprobación de administrador = Enabled

Cambie al escritorio seguro cuando solicite la elevación = Enabled

Virtualizar errores de escritura de archivos y registros en ubicaciones por usuario = Enabled

Artículos Interesantes

Relacionados:

Contenido