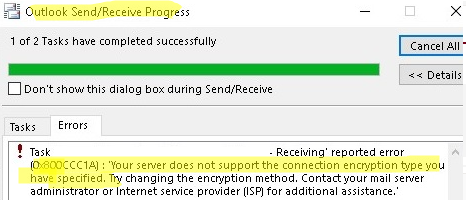

En las versiones heredadas de Windows (Windows 7/XP o Windows Server 2008R2/2003) con Outlook 2010/2013/2016/2019, es posible que vea el siguiente error al intentar conectarse a un servidor de correo:

0x800CCC1A - Your server does not support the connection encryption type you have specified. Try changing encryption method. Contact your mail server administrator or Internet service provider (ISP).

El error se produce cuando un cliente de Outlook intenta conectarse a un servidor de correo mediante un protocolo de cifrado no compatible.

La mayoría de las veces, este problema ocurre si su servidor de correo solo admite los protocolos TLS 1.2 y 1.3. Por ejemplo, Windows 7 solo admite los protocolos heredados TLS 1.0 y 1.1 de forma predeterminada, que ya no utilizan los servidores de correo públicos.

El cliente de Outlook usa el transporte WINHTTP para enviar o recibir datos a través de TLS. Si TLS 1.2 no es compatible o está deshabilitado en el nivel winhttp, Outlook no podrá conectarse a un servidor debido a un tipo de cifrado no compatible.

Para solucionar este problema, debe habilitar la compatibilidad con TLS 1.2 en Windows 7. Windows 7 admite TLS 1.2, pero no está habilitado de forma predeterminada (a diferencia de las versiones más nuevas del sistema operativo: Windows 8, 10 y 11).

Con el fin de habilitar TLS 1.2 en Windows 7:

- Asegúrese de que esté instalado Windows 7 SP1;

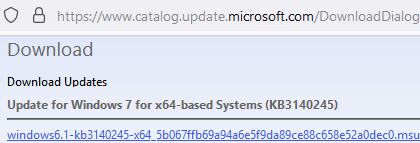

- Descargue e instale manualmente la actualización KB3140245 del catálogo de actualizaciones de Microsoft (https://www.catalog.update.microsoft.com/search.aspx?q=kb3140245);

- Descargar e instalar MicrosoftEasyFix51044.msi parche (https://download.microsoft.com/download/0/6/5/0658B1A7-6D2E-474F-BC2C-D69E5B9E9A68/MicrosoftEasyFix51044.msi);

Esta solución se describe en el artículo Actualice para habilitar TLS 1.1 y TLS 1.2 como protocolos seguros predeterminados en WinHTTP en Windows. La solución agrega las opciones de soporte de TLS 1.1 y TLS 1.2 al registro en Windows Server 2012, Windows 7 SP1 y Windows Server 2008 R2 SP1 (descrito a continuación).

- Reinicia tu computadora.

El parche mencionado anteriormente agrega las siguientes opciones al registro:

A Protocolos seguros predeterminados parámetro con el valor 0x00000a00 en HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionConfiguración de InternetWinHttp.

En una versión de Windows de 64 bits, debe crear esta configuración en HKEY_LOCAL_MACHINESOFTWAREWow6432NodeMicrosoftWindowsCurrentVersionInternet SettingsWinHttp.

los 0x0A0 El parámetro deja habilitados SSL 3.0 y TLS 1.0 para WinHTTP y también habilita TLS 1.1 y TLS 1.2. Si desea permitir que un cliente use solo TLS 1.1 o TLS 1.2, cambie el valor a 0xA00.

Cree nuevas subclaves TLS 1.2 y TLS 1.1 en HKLMSYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocols.

Crear un Cliente clave en cada sección del registro. Luego abra cada clave de Cliente y cree un parámetro DWORD Deshabilitado por defecto con el valor 0x00000000.

Para crear estos parámetros de registro, puede usar el siguiente script de PowerShell:

$reg32bWinHttp = "HKLM:SOFTWAREMicrosoftWindowsCurrentVersionInternet SettingsWinHttp"

$reg64bWinHttp = "HKLM:SOFTWAREWow6432NodeMicrosoftWindowsCurrentVersionInternet SettingsWinHttp"

$regWinHttpDefault = "DefaultSecureProtocols"

$regWinHttpValue = "0x00000a00"

$regTLS11 = "HKLM:SYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocolsTLS 1.1Client"

$regTLS12 = "HKLM:SYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocolsTLS 1.2Client"

$regTLSDefault = "DisabledByDefault"

$regTLSValue = "0x00000000"

# For Windows x86

New-ItemProperty -Path $reg32bWinHttp -Name $regWinHttpDefault -Value $regWinHttpValue -PropertyType DWORD

# For Windows x64

New-ItemProperty -Path $reg64bWinHttp -Name $regWinHttpDefault -Value $regWinHttpValue -PropertyType DWORD

New-Item -Path $regTLS11

New-ItemProperty -Path $regTLS11 -Name $regTLSDefault -Value $regTLSValue -PropertyType DWORD

New-Item -Path $regTLS12

New-ItemProperty -Path $regTLS12 -Name $regTLSDefault -Value $regTLSValue -PropertyType DWORD

Obtenga más información sobre cómo deshabilitar las versiones TLS heredadas en Windows.

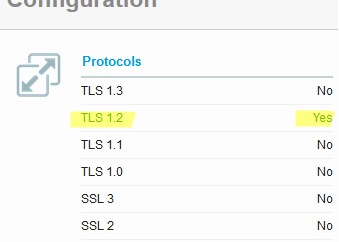

Puede verificar las versiones del protocolo TLS compatibles con su servidor de correo utilizando un servicio en línea SSL Labs (https://www.ssllabs.com/ssltest/analyze.html?d=mail.woshub.com)

En este ejemplo, puede ver que el servidor de correo solo admite TLS 1.2.

En Microsoft 365 (Office 365), los protocolos TLS 1.0 y TLS 1.1 aún no están deshabilitados de forma predeterminada.

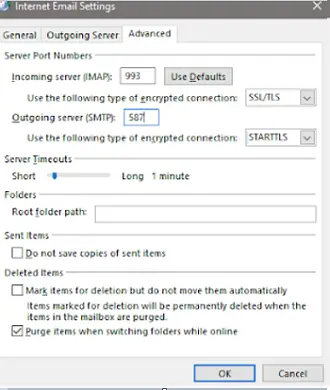

En la configuración de Outlook, asegúrese de que INICIOTLS (disponible en todas las versiones modernas de Outlook) o SSL/TLS se utilizan para conectarse al servidor de correo. Asegúrese de que la opción “Este servidor requiere una conexión encriptada (SSL/TLS)» está habilitado. Verifique los números de puerto IMAP/POP/SMTP.

Además, tenga en cuenta que algunos antivirus tienen habilitada la opción de inspección (filtrado) SSL/TLS de forma predeterminada. Intente deshabilitar esta opción en la configuración de su software antivirus y verifique la conexión a un servidor de correo en Outlook.

Artículos Interesantes

Relacionados:

Contenido