Al conectar un nuevo dispositivo USB a la computadora, Windows detecta automáticamente el dispositivo e instala un controlador apropiado. Como resultado, el usuario puede usar casi inmediatamente una unidad o dispositivo USB conectado. En algunas organizaciones, el uso de dispositivos de almacenamiento USB (unidades flash, discos duros USB, tarjetas SD, etc.) está bloqueado por razones de seguridad para evitar la fuga de datos confidenciales y la infección de computadoras. Este artículo describe cómo usar la directiva de grupo (GPO) para deshabilitar las unidades USB extraíbles externas.

Configuración de GPO para deshabilitar dispositivos de almacenamiento USB en equipos de dominio

En todas las versiones de Windows, a partir de Windows 7, puede administrar de manera flexible el acceso a unidades externas (USB, CD / DVD, disquete, cinta, etc.) utilizando políticas de grupo (no estamos considerando una forma radical de deshabilitar los puertos USB a través de la configuración del BIOS). ). Es posible bloquear programáticamente el uso de solo unidades USB, sin afectar dispositivos USB como un mouse, teclado, impresora, etc. (que no se reconocen como un disco extraíble).

La política de bloqueo de dispositivos USB funcionará si la infraestructura de su dominio AD cumple con los siguientes requisitos:

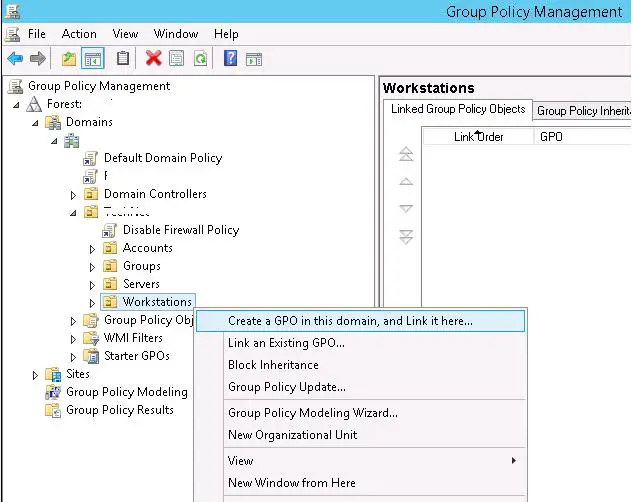

Vamos a restringir el uso de unidades USB para todas las computadoras en un contenedor de AD (OU) determinado. Puede aplicar la política de bloqueo de USB a todo el dominio, pero esto afectará a los servidores y otros dispositivos tecnológicos. Supongamos que queremos aplicar la política a la unidad organizativa denominada Estaciones de trabajo. Para hacerlo, abra la consola de administración de GPO (gpmc.msc), haga clic con el botón derecho en Estaciones de trabajo OU y cree una nueva política (Cree un GPO en este dominio y vincúlelo aquí.)

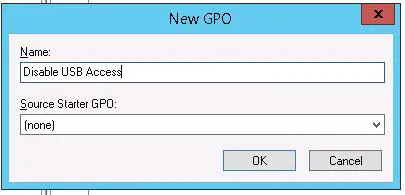

Establecer el nombre de GPO «Inhabilitar el acceso USB «.

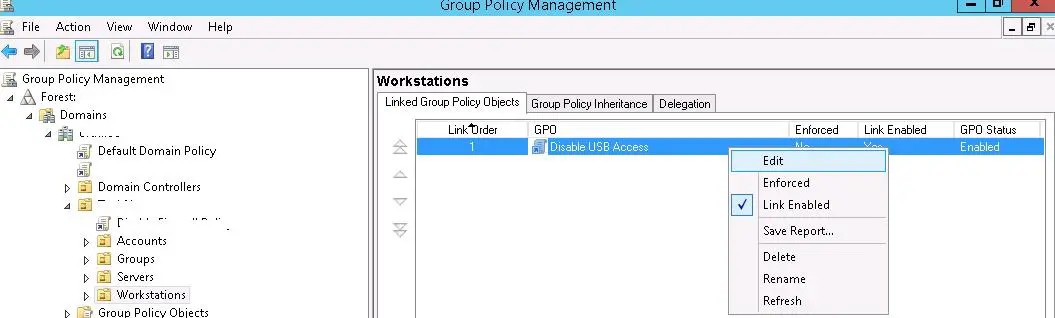

Modifique la configuración de GPO (Editar).

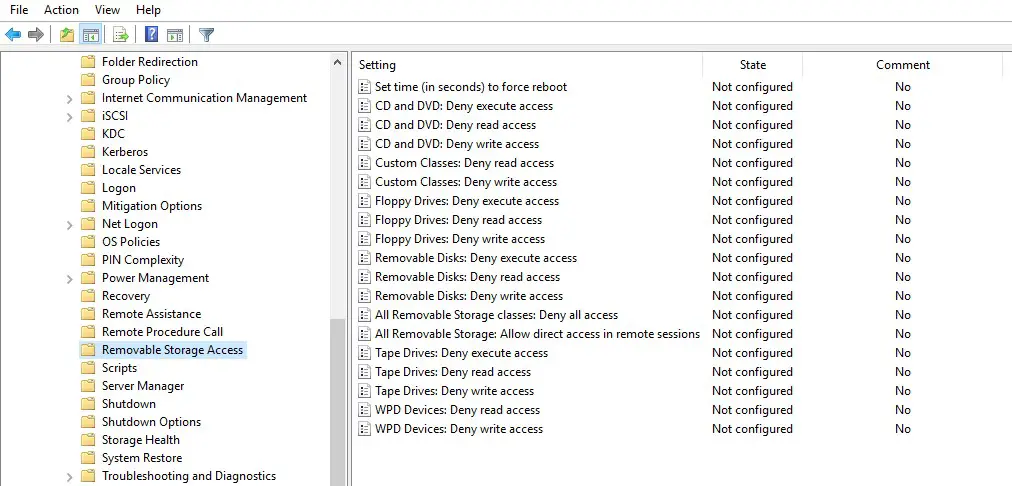

La configuración para bloquear dispositivos de almacenamiento externos está disponible en las secciones Usuario y Computadora del GPO:

- Configuración de usuario -> Políticas -> Plantillas administrativas -> Sistema -> Acceso a almacenamiento extraíble.

- Configuración de la computadora -> Políticas -> Plantillas administrativas -> Sistema -> Acceso a almacenamiento extraíble.

Si desea bloquear los dispositivos de almacenamiento USB para todos los usuarios de computadoras, debe configurar los ajustes en la sección «Configuración de la computadora».

En el Acceso a almacenamiento extraíble sección, existen varias políticas que le permiten deshabilitar el uso de diferentes tipos de clases de almacenamiento: CD / DVD, FDD, dispositivos USB, cintas, etc.

- CD y DVD: denegar el acceso de ejecución.

- CD y DVD: deniega el acceso de lectura.

- CD y DVD: deniegue el acceso de escritura.

- Clases personalizadas: denegar el acceso de lectura.

- Clases personalizadas: denegar el acceso de escritura.

- Unidades de disquete: denegar el acceso de ejecución.

- Unidades de disquete: deniegue el acceso de lectura.

- Unidades de disquete: deniegue el acceso de escritura.

- Discos extraíbles: deniegue el acceso de ejecución.

- Discos extraíbles: deniegue el acceso de lectura.

- Discos extraíbles: deniegue el acceso de escritura.

- Todas las clases de almacenamiento extraíble: deniegue todo acceso.

- Todo el almacenamiento extraíble: permite el acceso directo en sesiones remotas.

- Unidades de cinta: deniegue el acceso de ejecución.

- Unidades de cinta: deniegue el acceso de lectura.

- Unidades de cinta: deniegue el acceso de escritura.

- Dispositivo portátil de Windows: esta clase incluye teléfonos inteligentes, tabletas, reproductores, etc.

- Dispositivos WPD: deniegue el acceso de escritura.

Como puede ver, puede negar el lanzamiento de archivos ejecutables para cada clase de dispositivo (proteger las computadoras contra virus), prohibir la lectura de datos y escribir / editar archivos en medios externos.

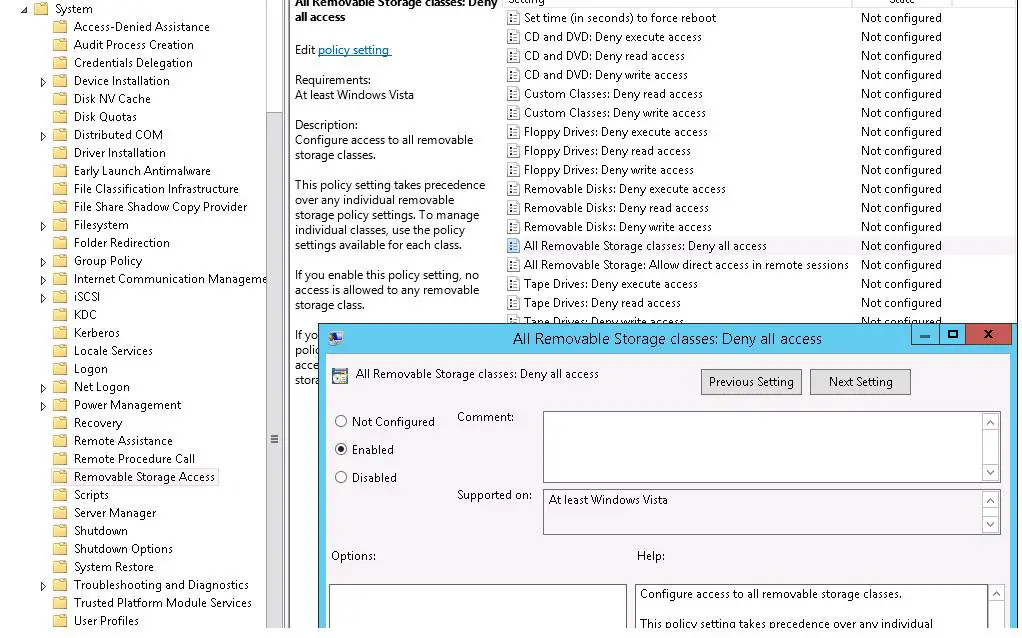

La política de restricción «más fuerte»: Todas las clases de almacenamiento extraíble: denegar todo acceso – permite deshabilitar completamente el acceso a todo tipo de dispositivos de almacenamiento externos. Para activar la política, ábrala y verifique Habilitar.

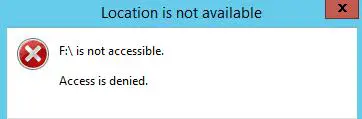

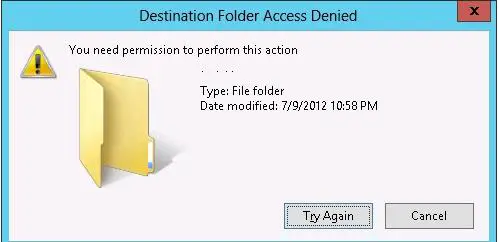

Después de habilitar y actualizar la política en los equipos cliente (gpupdate / force), el sistema operativo detecta los dispositivos externos conectados (no solo los dispositivos USB, sino también cualquier unidad externa), pero al intentar abrirlos, aparece un error:

Location is not available Drive is not accessible. Access is denied.

Consejo. La misma restricción se puede establecer utilizando el registro creando el parámetro DWORD Negar todo con el valor 00000001 en la clave de registro HKEY_CURRENT_USER Software Policies Microsoft Windows RemovableStorageDevices.

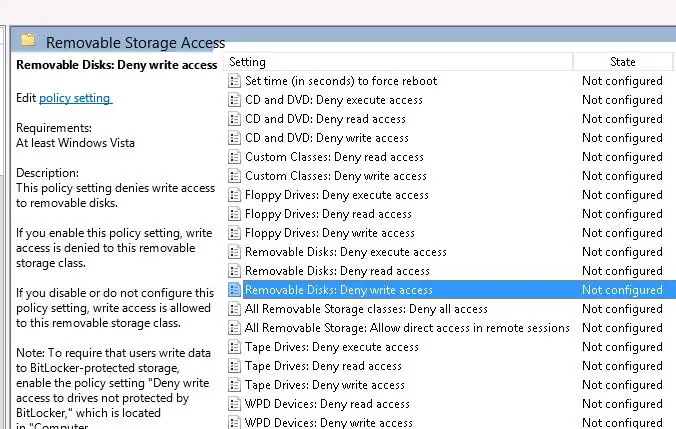

En la misma sección de políticas, puede configurar restricciones más flexibles sobre el uso de unidades USB externas.

Por ejemplo, para evitar escribir datos en unidades flash USB y otros tipos de unidades USB, debe habilitar la política Disco extraíble: denegar el acceso de escritura.

En este caso, los usuarios podrán leer los datos de la unidad flash USB, pero cuando intenten escribir información en ella, recibirán un error de acceso denegado:

Destination Folder Access Denied You need permission to perform this action

Puede evitar que los archivos ejecutables y de script se ejecuten desde unidades USB utilizando el Discos extraíbles: denegar el acceso de ejecución política.

Desactivación de unidades USB a través de GPO para usuarios específicos

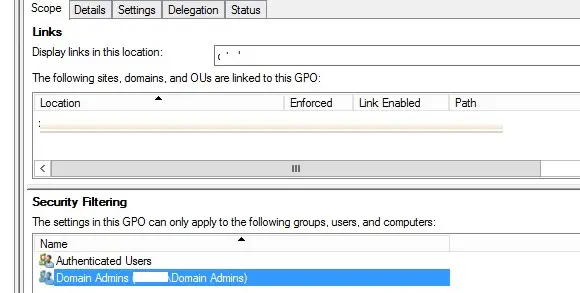

Muy a menudo es necesario bloquear las unidades USB para todos los usuarios del dominio, excepto los administradores.

La forma más sencilla de hacerlo es utilizar el Filtrado de seguridad en el GPO. Por ejemplo, para evitar que la política de bloqueo de USB se aplique al grupo de administradores de dominio:

- Selecciona tu Deshabilitar el acceso USB política en la consola de administración de políticas de grupo;

- En el Filtrado de seguridad sección, agregue el Administradores de dominio grupo;

- Ve a la Delegación pestaña y haga clic en el Avanzado. En el editor de configuración de seguridad, especifique que el grupo de administradores de dominio no puede aplicar este GPO (Aplicar política de grupo – Denegar).

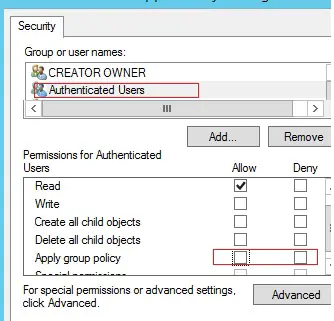

Puede haber otra tarea: debe permitir el uso de unidades USB externas para todos, excepto para un determinado grupo de usuarios. Cree un grupo de seguridad «Denegar USB» y agregue este grupo en la configuración de seguridad del GPO. Para este grupo, establezca permisos para leer y aplicar el GPO, y deje solo el permiso de lectura para el Usuarios autenticados o Computadoras de dominio grupo (desmarcando la Aplicar política de grupo caja).

Bloqueo de dispositivos USB y extraíbles a través de las preferencias de política de grupo y de registro

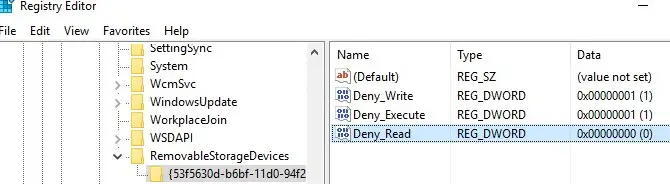

Puede controlar de manera más flexible el acceso a dispositivos externos configurando los parámetros de registro establecidos por las políticas mencionadas anteriormente a través de las Preferencias de políticas de grupo (GPP). Todas las políticas anteriores corresponden a determinadas claves de registro en el HKLM (o HKCU) SOFTWARE Políticas Microsoft Windows RemovableStorageDevices clave (de forma predeterminada, falta esta clave de registro).

Para habilitar una de estas políticas, debe crear una nueva subclave en la clave especificada con el nombre de la clase de dispositivo a la que desea bloquear el acceso (columna 2) y el parámetro REG_DWORD con el tipo de restricción (Deny_Read, Denegar_escribir o Deny_Execute). Si el valor de este parámetro es igual a 1, la restricción USB está activa, si 0 – no hay recstrcition en esta clase de dispositivo.

| Nombre de directiva | GUID de clase de dispositivo | Nombre del parámetro de registro |

| Unidades de disquete: Denegar acceso de lectura |

{53f56311-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Read |

| Unidades de disquete: Denegar acceso de escritura |

{53f56311-b6bf-11d0-94f2-00a0c91efb8b} | Denegar_escribir |

| CD y DVD: Denegar acceso de lectura |

{53f56308-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Read |

| CD y DVD: Denegar acceso de escritura |

{53f56308-b6bf-11d0-94f2-00a0c91efb8b} | Denegar_escribir |

| Discos extraíbles: Denegar acceso de lectura |

{53f5630d-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Read |

| Discos extraíbles: Denegar acceso de escritura |

{53f5630d-b6bf-11d0-94f2-00a0c91efb8b} | Denegar_escribir |

| Unidades de cinta: Denegar acceso de lectura |

{53f5630b-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Read |

| Unidades de cinta: Denegar acceso de escritura |

{53f5630b-b6bf-11d0-94f2-00a0c91efb8b} | Denegar_escribir |

| Dispositivos WPD: Denegar acceso de lectura |

{6AC27878-A6FA-4155-BA85-F98F491D4F33} {F33FDC04-D1AC-4E8E-9A30-19BBD4B108AE} |

Deny_Read |

| Dispositivos WPD: Denegar acceso de escritura |

{6AC27878-A6FA-4155-BA85-F98F491D4F33} {F33FDC04-D1AC-4E8E-9A30-19BBD4B108AE} |

Denegar_escribir |

Puede crear manualmente las claves y los parámetros de registro especificados. En la captura de pantalla siguiente, he creado un Dispositivos de almacenamiento extraíbles clave y una subclave llamada {53f5630d-b6bf-11d0-94f2-00a0c91efb8b}. Con la ayuda de los parámetros REG_DWORD, prohibí escribir y ejecutar ejecutables desde unidades USB.

La desactivación del almacenamiento USB entrará en vigor inmediatamente después de que se aplique la política (no es necesario reiniciar la computadora). Si una unidad flash USB está conectada a la computadora, estará disponible hasta que se vuelva a conectar.

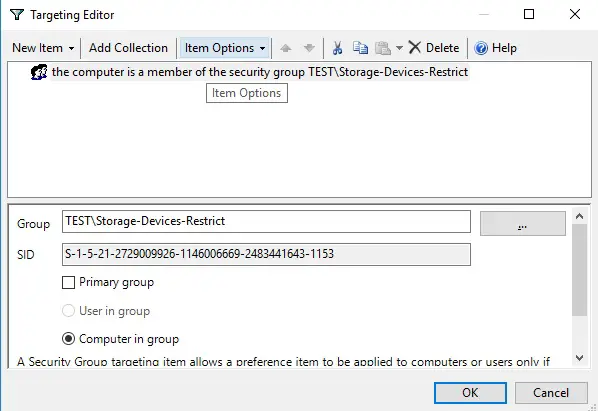

Puede utilizar estas claves de registro y la segmentación a nivel de elemento de GPP para aplicar de forma flexible políticas que restrinjan el uso de dispositivos de almacenamiento USB externos. Puede aplicar políticas a grupos de seguridad de AD específicos, sitios, versiones de SO, OU (puede usar incluso filtros WMI). Por ejemplo, puede crear el Restringir dispositivos de almacenamiento grupo de dominio y agregue las cuentas de computadora para las que desea restringir el uso de unidades USB. Este grupo se especifica en su política de GPP en el Orientación por nivel de artículo -> Grupo de seguridad sección con el Computadora en la opción Grupo. Esto aplicará la política de bloqueo de USB a las computadoras que se agregan a este grupo de AD.

Nota. Del mismo modo, puede crear sus propias políticas para las clases de dispositivos que no figuran en esta lista. Puede encontrar el ID de clase de dispositivo en las propiedades del controlador en el valor de la GUID de clase de dispositivo atributo.

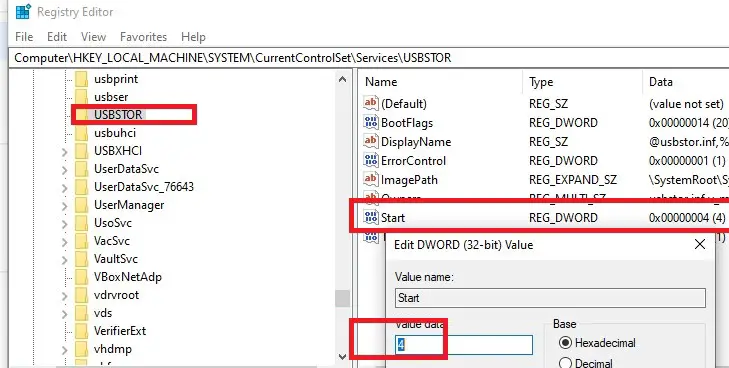

Deshabilite el controlador de almacenamiento USB a través del registro

Puede deshabilitar completamente el USBSTOR (controlador de almacenamiento masivo USB) controlador, que es necesario para detectar y montar correctamente dispositivos de almacenamiento USB.

En una computadora independiente, puede deshabilitar este controlador cambiando el valor de la Comienzo parámetro de registro de 3 a 4. Puede hacer esto a través de PowerShell:

Set-ItemProperty "HKLM:SYSTEMCurrentControlSetservicesUSBSTOR" -name Start -Value 4

Reinicie su computadora e intente conectar su dispositivo de almacenamiento USB. Ahora no debería aparecer en el Explorador de archivos o en la consola de Administración de discos, y en el Administrador de dispositivos verá un error de instalación del controlador del dispositivo.

Nota. Esta es la única forma de deshabilitar las unidades USB en Windows XP / Windows Server 2003 obsoleto, ya que en estas versiones no hay configuraciones de directiva de grupo separadas para restringir el acceso a dispositivos USB externos.

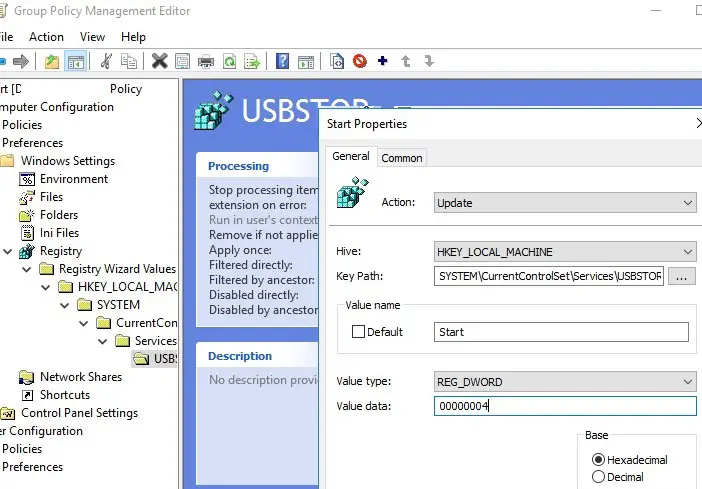

Puede desactivar el controlador USBSTOR para que no se ejecute en equipos de dominio mediante las Preferencias de directiva de grupo. Para hacer esto, debe realizar cambios en el registro a través del GPO.

Esta configuración se puede implementar en todos los equipos del dominio. Cree una nueva directiva de grupo, vincúlela a la unidad organizativa con las computadoras y en el Configuración de la computadora -> Preferencias -> Configuración de Windows -> Registro sección, cree un nuevo parámetro con los valores:

- Acción: Actualizar

- Colmena: HKEY_LOCAK_MACHINE

- Ruta clave: SISTEMA CurrentControlSet Services USBSTOR

- Nombre de valor: Comienzo

- Tipo de valor: REG_DWORD

- Datos de valor: 00000004

Permitir que solo se conecte un dispositivo de almacenamiento USB específico

Puede usar una determinada configuración de registro para permitir que una unidad de almacenamiento USB específica (aprobada) se conecte a su computadora. Echemos un vistazo rápido a cómo se puede configurar.

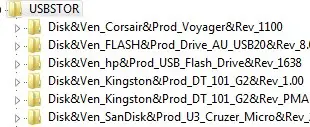

Cuando conecta cualquier dispositivo de almacenamiento USB a la computadora, el USBSTOR controlador instala el dispositivo y crea una clave de registro separada bajo el HKEY_LOCAL_MACHINE SYSTEM CurrentControlSet Enum USBSTOR. Esta clave de registro contiene información sobre la unidad USB (por ejemplo, Disk & Ven_Kingstom & Prod_DT_1010_G2 & Rev_12.00).

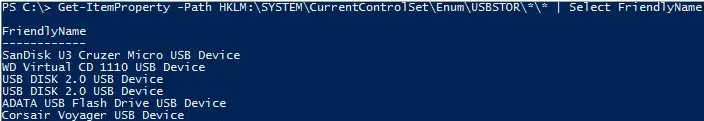

Puede enumerar las unidades USB que alguna vez se han conectado a su computadora con el siguiente comando de PowerShell:

Get-ItemProperty –Path HKLM:SYSTEMCurrentControlSetEnumUSBSTOR**| select FriendlyName

Puede eliminar todas las claves de registro de las unidades flash USB conectadas anteriormente, excepto las que necesite.

Luego, debe cambiar los permisos en la clave de registro de USBSTOR para que todos (incluidos el SISTEMA y los administradores) solo tengan permisos de lectura. Como resultado, cuando conecta cualquier unidad USB, excepto la permitida, Windows no podrá instalar el dispositivo.

Artículos Interesantes

Relacionados:

Contenido