En este artículo, le mostraremos cómo realizar un seguimiento de los eventos de bloqueo de la cuenta de usuario en los controladores de dominio de Active Directory, determinar desde qué computadora y programa se bloquea constantemente la cuenta. Para encontrar una fuente de bloqueo de cuenta, puede usar el registro de seguridad de Windows, los scripts de PowerShell o la herramienta de administración y bloqueo de cuentas de MSFT (Lockoutstatus.exe)

La cuenta a la que se hace referencia está actualmente bloqueada y es posible que no haya iniciado sesión en

La política de seguridad de la cuenta de dominio en la mayoría de las organizaciones requiere el bloqueo obligatorio de la cuenta de usuario de Active Directory si la contraseña incorrecta se ha ingresado varias veces seguidas. Por lo general, el controlador de dominio bloquea la cuenta durante varios minutos (5-30), durante los cuales el usuario no puede iniciar sesión en el dominio de AD. Después de un tiempo (establecido por la política de seguridad del dominio), la cuenta de usuario se desbloquea automáticamente. El bloqueo temporal de la cuenta de AD reduce el riesgo de ataques de fuerza bruta a las cuentas de usuario de AD.

Si la cuenta de usuario en el dominio está bloqueada, aparece una advertencia al intentar iniciar sesión en Windows:

La cuenta a la que se hace referencia está actualmente bloqueada y es posible que no haya iniciado sesión en….

¿Cómo comprobar si una cuenta de usuario está bloqueada?

Puede verificar que la cuenta esté bloqueada en la consola gráfica de ADUC o usando el cmdlet Get-ADUser del módulo de Active Directory para PowerShell:

Get-ADUser -Identity jsmith -Properties LockedOut,DisplayName | Select-Object samaccountName, displayName,Lockedout

La cuenta ahora está bloqueada y no se puede utilizar para la autenticación en el dominio (Bloqueado = Verdadero).

Puede enumerar todas las cuentas actualmente bloqueadas en un dominio mediante el cmdlet Search-ADAccount:

Search-ADAccount -lockedout

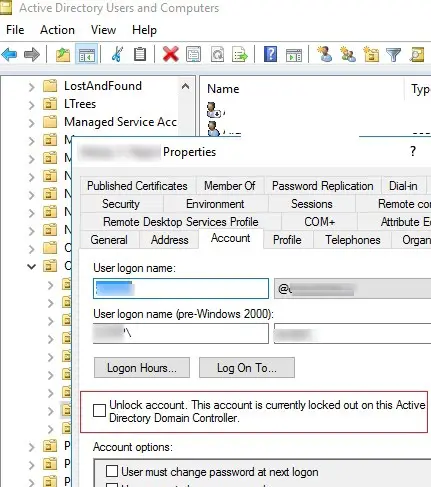

Puede desbloquear la cuenta manualmente utilizando la consola ADUC y sin esperar hasta que se desbloquee automáticamente. Busque la cuenta de usuario, haga clic derecho y seleccione Propiedades. Ve a la Cuenta pestaña y marque la casilla Desbloquear cuenta. Esta cuenta está actualmente bloqueada en este controlador de dominio de Active Directory. Haga clic en Aceptar.

También puede desbloquear inmediatamente su cuenta con el siguiente comando de PowerShell:

Get-ADUser -Identity jsmith | Unlock-ADAccount

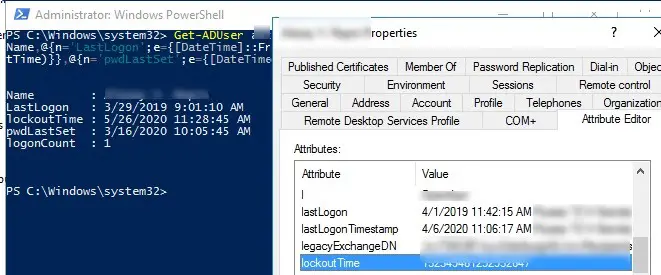

Puede verificar el tiempo de bloqueo de la cuenta, la cantidad de intentos fallidos de contraseña, la hora del último inicio de sesión exitoso en las propiedades de la cuenta en la consola ADUC (en la pestaña Editor de atributos) o usando PowerShell:

Get-ADUser jsmith -Properties Name, lastLogonTimestamp,lockoutTime,logonCount,pwdLastSet | Select-Object Name,@{n='LastLogon';e={[DateTime]::FromFileTime($_.lastLogonTimestamp)}},@{n='lockoutTime';e={[DateTime]::FromFileTime($_.lockoutTime)}},@{n='pwdLastSet';e={[DateTime]::FromFileTime($_.pwdLastSet)}},logonCount

Políticas de bloqueo de cuenta en el dominio de Active Directory

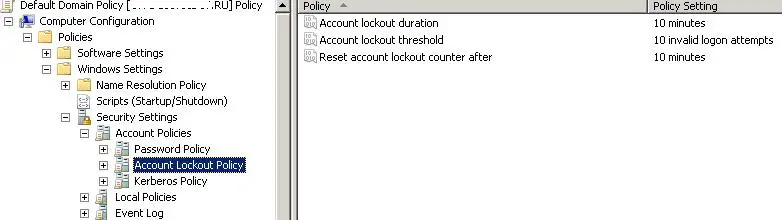

Las políticas de bloqueo de cuentas generalmente se establecen en el Política de dominio predeterminada para todo el dominio mediante el complemento gpmc.msc. Las políticas necesarias se pueden encontrar en Configuración de la computadora -> Configuración de Windows -> Configuración de seguridad -> Política de cuenta -> Política de bloqueo de cuenta. Estas son las siguientes políticas:

- Umbral de bloqueo de cuenta es el número de intentos de ingresar la contraseña incorrecta hasta que se bloquea la cuenta;

- Duración del bloqueo de la cuenta durante cuánto tiempo estará bloqueada la cuenta (después de este tiempo, el bloqueo se eliminará automáticamente);

- Restablecer el contador de bloqueo de la cuenta después es el momento de poner a cero el contador de intentos fallidos de autorización.

Los casos en los que el usuario olvida la contraseña y provoca el bloqueo de la cuenta ocurren con bastante frecuencia. Si el usuario cambió recientemente la contraseña y la olvidó, puede restablecerla. Pero en algunos casos, el bloqueo de la cuenta ocurre sin ninguna razón obvia. Es decir, el usuario declara que nunca cometió un error al ingresar una contraseña, pero su cuenta por alguna razón fue bloqueada. El administrador puede desbloquear la cuenta manualmente a petición del usuario, pero después de un tiempo la situación puede repetirse.

Para resolver el problema del usuario, el administrador debe encontrar desde qué computadora y programa se bloqueó la cuenta de usuario en Active Directory.

Políticas de auditoría de inicio de sesión para controladores de dominio

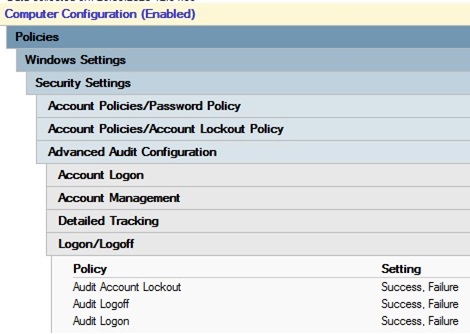

Para habilitar los eventos de bloqueo de cuentas en los registros del controlador de dominio, debe habilitar las siguientes políticas de auditoría para sus controladores de dominio. Vaya a la sección GPO Configuración del equipo -> Políticas -> Configuración de Windows -> Configuración de seguridad -> Política de auditoría avanzada -> Inicio / Cierre de sesión y habilite las siguientes políticas:

- Bloqueo de cuenta de auditoría

- Inicio de sesión de auditoría

- Cierre de sesión de auditoría

La forma más sencilla de habilitar esta política es a través de la consola gpmc.msc editando el Política de controlador de dominio predeterminadao utilizando la Política de dominio predeterminada en todo el nivel de dominio.

ID de evento de bloqueo de cuenta 4740

En primer lugar, un administrador tiene que averiguar desde qué computadora o servidor se producen intentos de contraseña incorrectos y va más allá de los bloqueos de cuentas.

Si el controlador de dominio más cercano al usuario determina que el usuario está intentando iniciar sesión con credenciales no válidas, redirige la solicitud de autenticación al DC con el Emulador de PDC Función FSMO (este DC en particular es responsable de procesar los bloqueos de cuentas). Si la autenticación falla en el PDC, responde al primer DC que la autenticación no es posible. Si el número de autenticaciones fallidas supera el valor establecido para el dominio en el Umbral de bloqueo de cuenta política, la cuenta de usuario está bloqueada temporalmente.

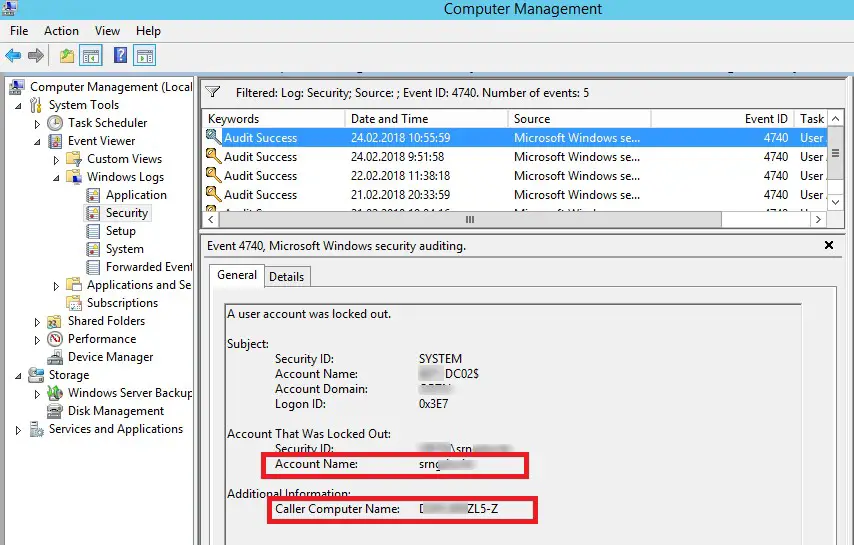

En este caso, un evento con EventID 4740 se registran en el registro de seguridad de ambos controladores de dominio. El evento contiene el nombre DNS (dirección IP) de la computadora desde la cual provino la solicitud inicial de autorización del usuario. Para no analizar los registros en todos los controladores de dominio, es más fácil buscar los eventos de bloqueo en el registro de seguridad en el controlador de dominio PDC. Puede encontrar el PDC en su dominio de la siguiente manera:

(Get-AdDomain).PDCEmulator

Los eventos de bloqueo de la cuenta de dominio se pueden encontrar en el registro de seguridad en el controlador de dominio (Visor de eventos -> Registros de Windows). Filtrar el registro de seguridad por EventID 4740. Debería ver una lista de los últimos eventos de bloqueo de cuentas. Desde la parte superior, desplácese por todos los eventos y busque un evento que indique que la cuenta del usuario que está buscando (el nombre de usuario aparece en la Nombre de la cuenta valor y la descripción del evento «Se bloqueó una cuenta de usuario”).

Nota. En un entorno de AD grande, se escribe una gran cantidad de eventos en el registro de seguridad en los controladores de dominio, que se sobrescriben gradualmente con los más nuevos. Por lo tanto, es aconsejable aumentar el tamaño de registro máximo en los controladores de dominio y comenzar el para la fuente de bloqueo lo antes posible.

Abra este evento. El nombre de la computadora (servidor) desde la que se ha realizado un bloqueo se especifica en el campo Nombre de la computadora de la persona que llama. En este caso, el nombre de la computadora es TS01.

¿Cómo encontrar una computadora desde la que se bloqueó una cuenta con PowerShell?

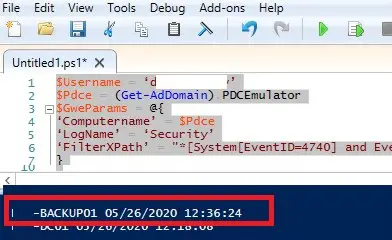

Puede usar el siguiente script de PowerShell para encontrar el origen del bloqueo de la cuenta de un usuario específico en los registros de eventos de PDC. Este script devuelve el tiempo de bloqueo y el nombre de la computadora desde la que ocurrió:

$Usr = ‘username1’

$Pdc = (Get-AdDomain).PDCEmulator

$ParamsEvn = @{

‘Computername’ = $Pdc

‘LogName’ = ‘Security’

‘FilterXPath’ = "*[System[EventID=4740] and EventData[Data[@Name="TargetUserName"]='$Usr']]"

}

$Evnts = Get-WinEvent @ParamsEvn

$Evnts | foreach {$_.Properties[1].value + ' ' + $_.TimeCreated}

Del mismo modo, puede consultar todos los controladores de dominio en Active Directory desde PowerShell:

$Usr = ‘username1’

Get-ADDomainController -fi * | select -exp hostname | % {

$ParamsEvn = @{

‘Computername’ = $Pdc

‘LogName’ = ‘Security’

‘FilterXPath’ = "*[System[EventID=4740] and EventData[Data[@Name="TargetUserName"]='$Usr']]"

}

$Evnts = Get-WinEvent @ParamsEvn

$Evnts | foreach {$_.Computer + " " +$_.Properties[1].value + ' ' + $_.TimeCreated}

}

Herramientas de administración y bloqueo de cuentas de Microsoft

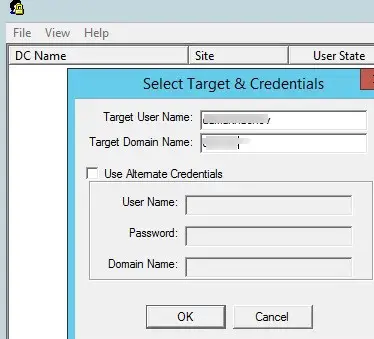

Para encontrar el origen del bloqueo de la cuenta de usuario, puede utilizar la parte de Herramientas de administración y bloqueo de cuentas de Microsoft– la herramienta Lockoutstatus.exe (puede descargarla aquí). Esta herramienta gráfica verifica el estado de los eventos de bloqueo y bloqueo de cuentas en todos los controladores de dominio.

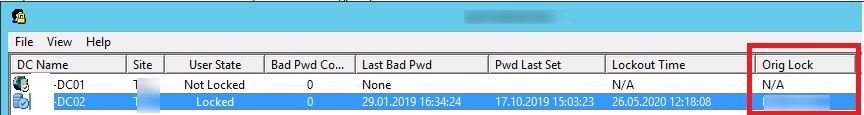

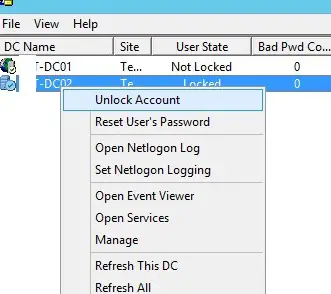

Ejecutar el Lockoutstatus.exe herramienta, especifique el nombre de la cuenta bloqueada (Nombre de usuario de destino) y el nombre de dominio (Nombre de dominio de destino).

La lista que aparece contendrá la lista de DC y el estado de la cuenta (bloqueada o no bloqueada). Además, el tiempo de bloqueo y el ordenador desde el cual esta cuenta está bloqueada (Bloqueo de Orig) son mostrados.

Los atributos badPwdCount y LastBadPasswordAttempt no se replican entre controladores de dominio.

Puede desbloquear la cuenta de usuario o cambiar una contraseña directamente desde la ventana Lockoutstatus.

El principal inconveniente de la herramienta LockoutStatus es que consulta a todos los controladores de dominio durante bastante tiempo (algunos de ellos pueden no estar disponibles).

¿Cómo rastrear qué proceso está bloqueando una cuenta de dominio?

Entonces, hemos encontrado desde qué computadora o servidor se bloqueó la cuenta. Ahora sería genial saber qué programa o proceso es el origen de los bloqueos de cuentas.

A menudo, los usuarios comienzan a quejarse de bloquear sus cuentas de dominio después de cambiar su contraseña. Esto sugiere que la contraseña anterior (incorrecta) se guarda en un determinado programa, script o servicio que periódicamente intenta autenticarse en un DC con una contraseña incorrecta. Considere las ubicaciones más comunes en las que el usuario podría guardar la contraseña anterior:

- Unidades de red mapeadas (a través del uso de la red);

- Trabajos del Programador de tareas de Windows;

- Servicios de Windows que están configurados para ejecutarse desde una cuenta de dominio;

- Credenciales guardadas en el Administrador de credenciales (en el Panel de control);

- Navegadores;

- Dispositivos móviles (por ejemplo, los que se utilizan para acceder al buzón de correo corporativo);

- Programas con inicio de sesión automático o función configurada de inicio de sesión automático de Windows;

- Sesiones RDP desconectadas / inactivas en otras computadoras o servidores RDS (por lo tanto, es aconsejable establecer límites para las sesiones RDP);

Consejo. Hay una serie de herramientas de terceros (en su mayoría comerciales) que permiten a un administrador verificar una computadora remota e identificar la fuente del bloqueo de la cuenta. Como solución bastante popular, tenga en cuenta el Lockout Examiner de Netwrix.

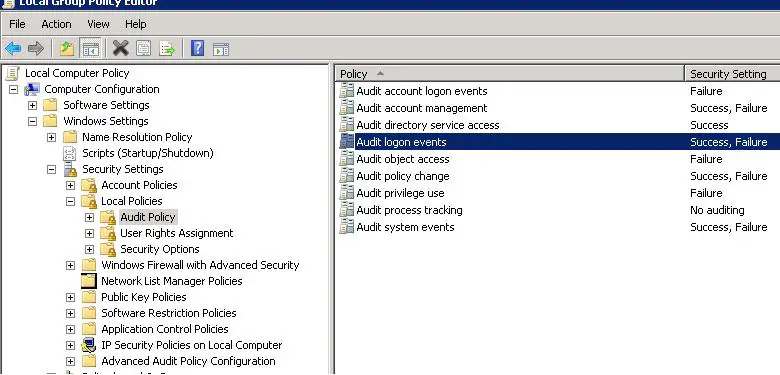

Para realizar una auditoría de bloqueo de cuenta detallada en la computadora encontrada, debe habilitar una serie de políticas de auditoría de Windows locales. Para hacerlo, abra un Editor de políticas de grupo local (gpedit.msc) en una computadora (en la que desea rastrear la fuente de bloqueo) y habilite las siguientes políticas en la sección Configuraciones de computadora -> Configuración de Windows -> Configuración de seguridad -> Políticas locales -> Política de auditoría:

- Seguimiento del proceso de auditoría: Exito fracaso

- Auditar eventos de inicio de sesión: Exito fracaso

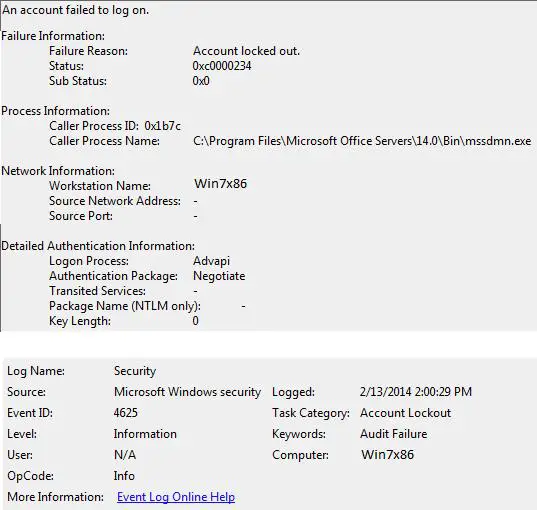

Espere el próximo bloqueo de la cuenta y busque los eventos con el Id. De suceso 4625 en el registro de seguridad. En nuestro caso, este evento se ve así:

An account failed to log on. Failure Reason: Account locked out.

Como puede ver en la descripción del evento, el origen del bloqueo de la cuenta es un mssdmn.exe proceso (componente Sharepoint). En este caso, el usuario debe actualizar la contraseña en el portal web de Sharepoint.

Una vez finalizado el análisis y detectado y eliminado el motivo del bloqueo, no olvide deshabilitar las políticas de auditoría locales.

Si aún no pudo encontrar el origen de los bloqueos de cuentas en una computadora específica, simplemente intente cambiar el nombre de la cuenta de usuario en Active Directory. Este suele ser el método de protección más eficaz contra bloqueos repentinos de un usuario en particular si no puede establecer la fuente de bloqueo.

Artículos Interesantes

Relacionados:

Contenido