De forma predeterminada, solo los miembros del Administradores de dominio grupo tiene el control remoto Acceso RDP al directorio activo controladores de dominio‘ escritorio. En este artículo, mostraremos cómo otorgar acceso RDP a controladores de dominio para cuentas de usuarios que no son administradores sin otorgar privilegios administrativos.

Muchos de ustedes pueden preguntarse razonablemente: ¿por qué los usuarios de dominio comunes deberían tener acceso al escritorio de DC? De hecho, en infraestructuras pequeñas o medianas, cuando varios administradores con los privilegios de administradores de dominio las mantienen, apenas lo necesitará. En la mayoría de los casos, es suficiente delegar algunos permisos administrativos en Active Directory o usar PowerShell Just Enough Administration (JEA).

Sin embargo, en las grandes redes corporativas mantenidas por muchos administradores, puede ser necesario otorgar acceso RDP al DC (generalmente a los DC de las sucursales o RODC) para diferentes grupos de administradores de servidores, equipos de monitoreo, administradores en servicio u otro personal técnico. Además, de vez en cuando, algunos de los servicios de terceros, no administrados por los administradores de dominio, se implementan en el DC y es necesario mantener estos servicios.

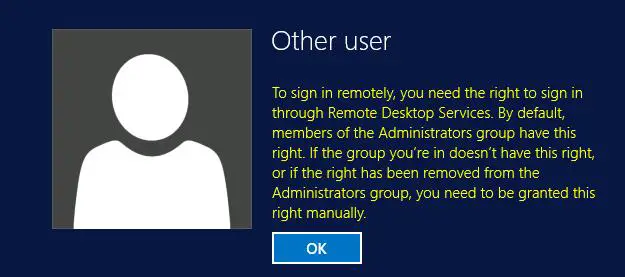

Para iniciar sesión de forma remota, necesita los derechos para iniciar sesión a través de Servicios de escritorio remoto

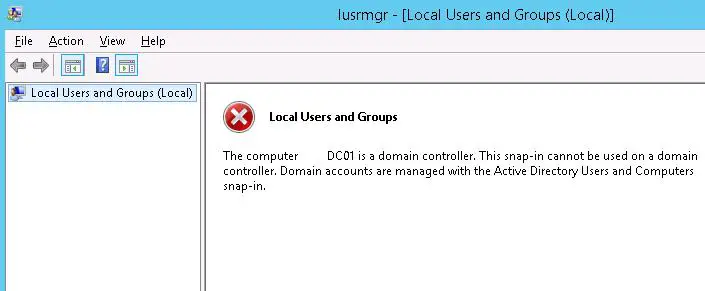

Una vez que el servidor se ha promovido a controlador de dominio, no puede administrar usuarios y grupos locales desde el complemento mmc de Administración de equipos. Cuando intentas abrir Usuarios locales y grupos (lusrmgr.msc) consola, aparece el siguiente error:

The computer xxx is a domain controller. This snip-in cannot be used on a domain controller. Domain accounts are managed with the Active Directory Users and Computers snap-in.

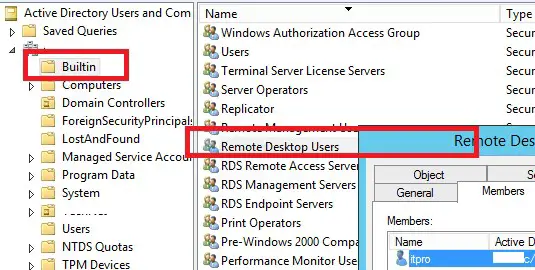

Como puede ver, no hay grupos locales en el controlador de dominio. En lugar del grupo local Usuarios de escritorio remoto, el DC usa el grupo de dominio integrado Usuarios de escritorio remoto (ubicado en el Incorporado envase). Puede administrar este grupo desde la consola ADUC o desde el símbolo del sistema en el DC.

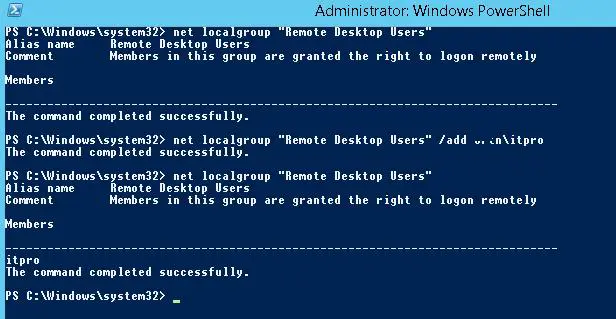

Muestre los miembros del grupo de dominio Usuarios de escritorio remoto en el controlador de dominio mediante el comando:

net localgroup "Remote Desktop Users"

Como puede ver, está vacío. Agregue un usuario de dominio it-pro (en nuestro ejemplo, it-pro es un usuario de dominio normal sin privilegios administrativos):

net localgroup "Remote Desktop Users" /add corpit-pro

Asegúrese de que el usuario esté agregado a este grupo:

net localgroup "Remote Desktop Users"

También puede verificar que el usuario ahora es miembro del grupo de dominio Usuarios de escritorio remoto utilizando ADUC (dsa.msc) complemento.

Sin embargo, incluso después de eso, un usuario aún no puede conectarse al DC a través de Escritorio remoto con el error:

Sin embargo, incluso después de eso, un usuario aún no puede conectarse al DC a través de Escritorio remoto con el error:

Para iniciar sesión de forma remota, necesita el derecho a iniciar sesión a través de Servicios de escritorio remoto. Por defecto, los miembros del grupo de administradores tienen este derecho. Si el grupo en el que se encuentra no tiene los derechos, o si el derecho se ha eliminado del grupo de administradores, es necesario que se le otorgue el derecho manualmente.

Política de grupo: permitir el inicio de sesión a través de servicios de escritorio remoto

Para permitir a un usuario o grupo de dominio una conexión RDP remota a Windows, debe otorgarle la SeRemoteInteractiveLogonRight privilegios. De forma predeterminada, solo los miembros del grupo de administradores tienen este derecho. Puede otorgar este permiso utilizando el Permitir el inicio de sesión a través de Servicios de escritorio remoto política.

En Windows 2003 y versiones anteriores, esta política se denomina Permitir el inicio de sesión a través de los servicios de terminal.

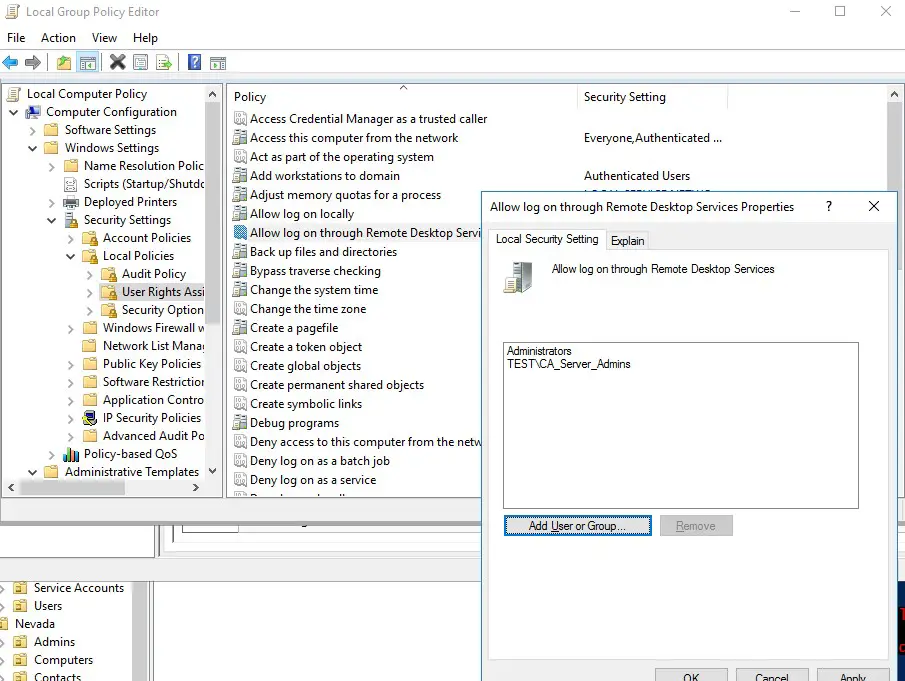

Para permitir la conexión remota a los controladores de dominio para los miembros del grupo Usuarios de escritorio remoto, debe cambiar la configuración de esta política en su controlador de dominio:

- Inicie el Editor de políticas de grupo local (

gpedit.msc); - Vaya a la sección GPO Configuración de la computadora -> Configuración de Windows -> Configuración de seguridad -> Políticas locales -> Asignación de derechos de usuario;

- Encuentra la póliza Permitir el inicio de sesión a través de Servicios de escritorio remoto;Una vez que el servidor asciende a DC, solo el Administradores grupo (estos son administradores de dominio) permanece en esta política local.

- Edite la política, agregue el grupo de dominio Usuarios de escritorio remoto (como este:

domainnameRemote Desktop Users), o directamente el usuario del dominio, o un grupo (domainCA_Server_Admins) a él;

- Actualice la configuración de la directiva de grupo local en el DC mediante el comando:

gpupdate /force

Tenga en cuenta que el grupo que agregó al Permitir el inicio de sesión a través de Servicios de escritorio remoto la política no debe estar presente en el «Denegar el inicio de sesión a través de los servicios de escritorio remoto”, Porque tiene una prioridad más alta (consulte el artículo Restricción del acceso a la red en cuentas locales). Además, si está restringiendo la lista de equipos en los que los usuarios pueden iniciar sesión, debe agregar el nombre de DC a las propiedades de la cuenta de AD (atributo de usuario de LogonWorkstations).

Nota. Para permitir que un usuario inicie sesión en el DC localmente (a través de la consola del servidor), debe agregar la cuenta o el grupo a la política «Permitir iniciar sesión localmente «. De forma predeterminada, este permiso está permitido para los siguientes grupos de dominio:

- Operadores de respaldo

- Administradores

- Operadores de impresión

- Operadores de servidor

- Operadores de cuentas

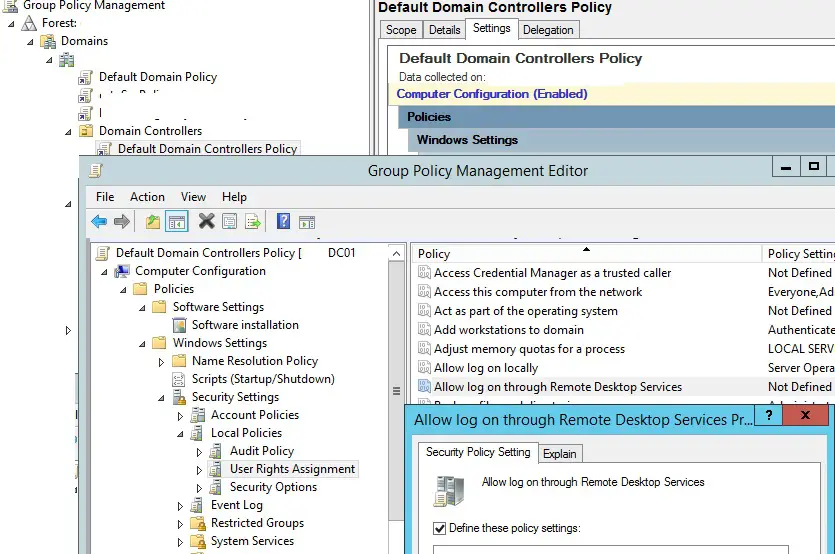

Es mejor crear un nuevo grupo de seguridad en el dominio, por ejemplo, AllowLogonDC y agregue cuentas de usuario que necesiten acceso remoto al DC. Si desea permitir el acceso a todos los controladores de dominio de AD a la vez, en lugar de editar la Política local en cada DC, es mejor agregar un grupo de usuarios al Política de controladores de dominio predeterminada utilizando el GPMC.msc consola (cambie la configuración de la política en la misma sección: Configuración del equipo Configuración de Windows Configuración de seguridad Políticas locales Asignación de derechos de usuario -> Permitir el inicio de sesión a través de Servicios de escritorio remoto).

Advertencia. Si cambia la Política de controladores de dominio predeterminada, no olvide agregar los grupos de administradores de dominio / empresa a la política Permitir el inicio de sesión a través de Servicios de escritorio remoto, de lo contrario perderán el acceso remoto a los países en desarrollo.

Ahora los usuarios (grupos) que agregó a la política podrán conectarse a los controladores de dominio de AD a través de RDP.

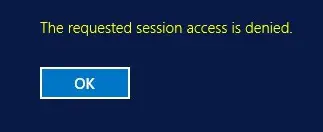

Se deniega el acceso a la sesión RDP solicitado

En algunos casos, al conectarse mediante RDP a un controlador de dominio, puede aparecer un error:

The requested session access is denied.

Si se está conectando al DC con una cuenta de usuario que no es administrador, esto podría deberse a dos problemas:

- Está intentando conectarse a la consola del servidor (utilizando el

mstsc /adminmodo). Este modo de conexión solo está permitido para administradores. Intente conectarse al servidor utilizando el cliente mstsc.exe en modo RDP normal (sin/adminopción); - Es posible que el servidor ya tenga dos sesiones RDP activas (de forma predeterminada, no puede usar más de dos sesiones RDP simultáneamente en Windows Server sin función RDS). No puede cerrar la sesión de otros usuarios sin permisos de administrador. Debe esperar a que los administradores liberen una de las sesiones.

Artículos Interesantes

Contenido