El Firewall de Windows permite restringir el tráfico de red entrante / saliente para una determinada aplicación, protocolo o puerto TCP / IP. Esta es una manera fácil de restringir el acceso a la red desde / hacia las estaciones de trabajo o servidores de los usuarios. Puede configurar las reglas del Firewall de Windows de forma individual en cada equipo o, si el equipo de un usuario está unido a un dominio de Active Directory, un administrador puede administrar la configuración y las reglas del Firewall de Windows Defender mediante GPO.

En las grandes empresas, las reglas de filtrado de puertos generalmente se establecen a nivel de enrutadores, conmutadores L3 o dispositivos de firewall dedicados. Sin embargo, nada le impide implementar las reglas de restricción de acceso a la red del Firewall de Windows en estaciones de trabajo o servidores de Windows.

Configuración de políticas de grupo para administrar las reglas del firewall de Windows Defender

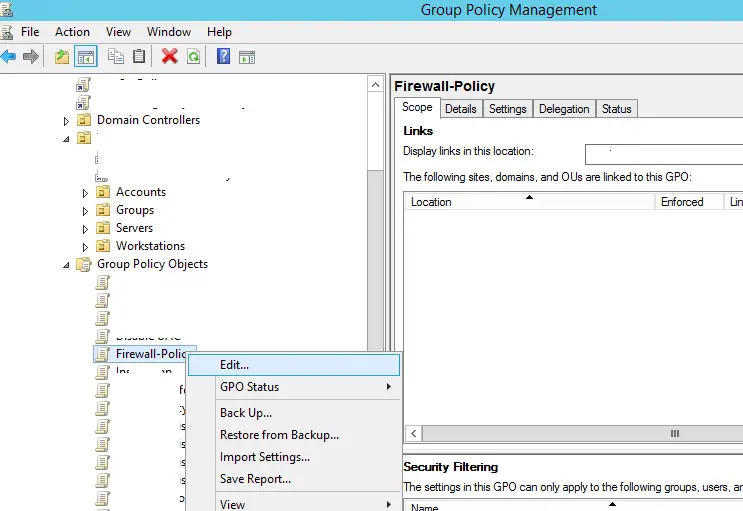

Con el editor de políticas de grupo de dominio (consola de administración de políticas de grupo – gpmc.msc), cree un nuevo objeto de GPO (política) con el nombre Política de firewall y cambie al modo de edición.

Hay dos secciones en la consola de administración de políticas de grupo que le permiten administrar la configuración del firewall:

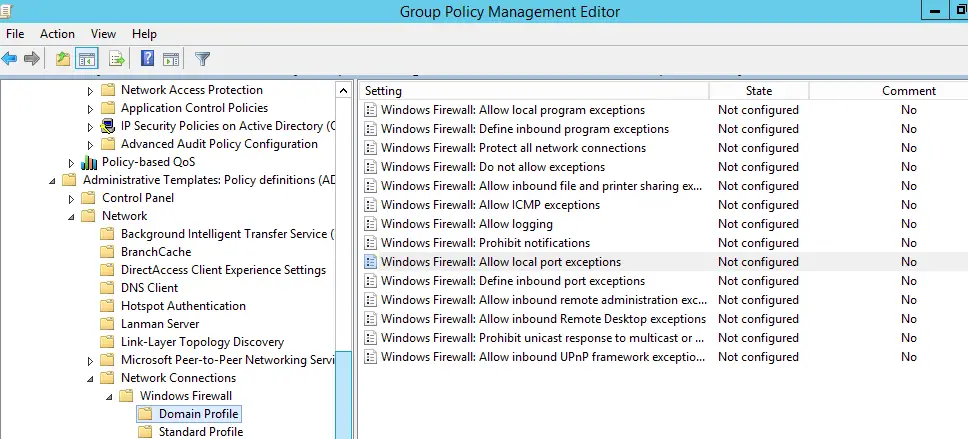

- Configuración de la computadora -> Plantillas administrativas -> Red -> Conexiones de red -> Firewall de Windows – esta sección de GPO se usó para configurar reglas de firewall en OS Vista / Windows Server 2008 o anterior. Si no tiene ninguna computadora con estas versiones antiguas del sistema operativo, use la siguiente sección de políticas para configurar su firewall;

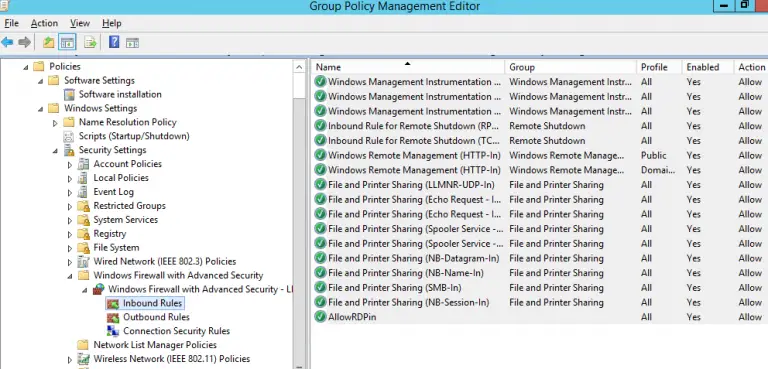

- Configuración de la computadora -> Configuración de Windows -> Configuración de seguridad -> Firewall de Windows con seguridad avanzada – es la sección real para configurar Windows Firewall en las versiones modernas del sistema operativo Windows, y su interfaz es similar a la de la consola de administración local de Defender Firewall.

¿Cómo habilitar el Firewall de Windows usando GPO?

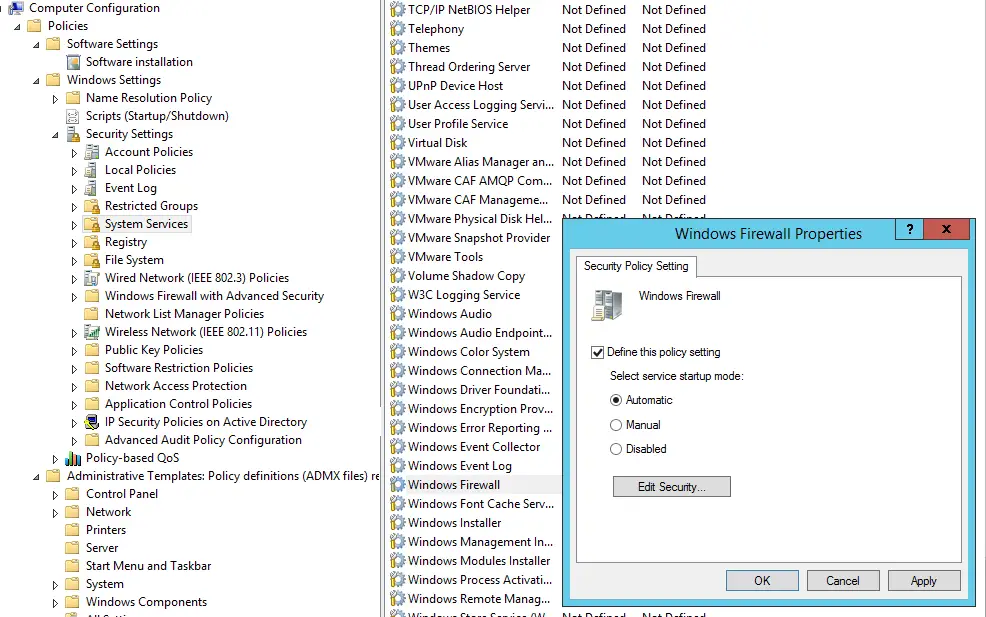

Para que los usuarios (incluso con permisos de administrador local) no puedan detener el servicio de firewall, se recomienda configurar el inicio automático de Windows Firewall mediante GPO. Para hacerlo, vaya a Configuración de la computadora-> Configuración de Windows -> Configuración de seguridad -> Servicios del sistema. Encontrar firewall de Windows en la lista de servicios y cambie el modo de inicio a automático (Defina esta configuración de política -> Modo de inicio del servicio Automático). Asegúrese de que sus usuarios no tengan los permisos necesarios para detener el servicio.

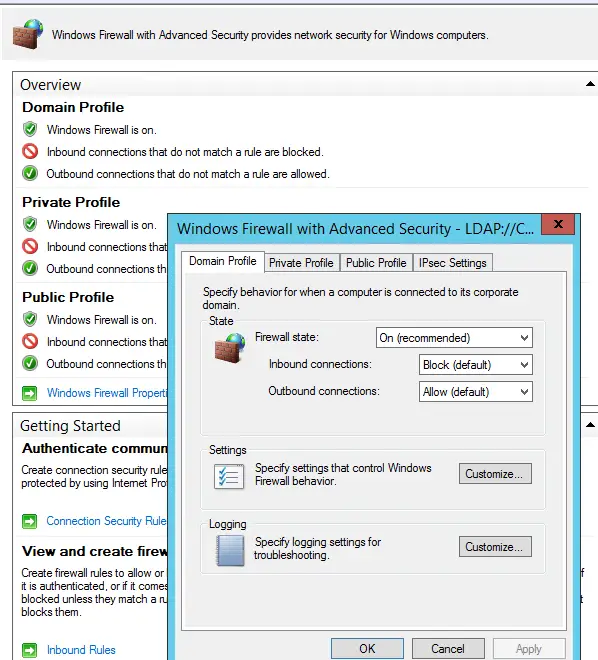

Ve a la Configuración de la computadora -> Configuración de Windows -> Configuración de seguridad en la consola de GPO. Botón derecho del ratón Firewall de Windows con seguridad avanzada y abra las propiedades.

Cambie el estado del cortafuegos a Activado (recomendado) en las tres pestañas: Perfil de dominio, Perfil privado y Perfil público (¿Qué son las ubicaciones de red en Windows?). Dependiendo de las políticas de seguridad de su empresa, puede especificar que todas las conexiones entrantes estén bloqueadas de forma predeterminada (Conexiones entrantes -> Bloquear) y que se permitan las conexiones salientes (Conexiones salientes -> Permitir). Guarde los cambios.

¿Cómo crear una regla de firewall usando GPO?

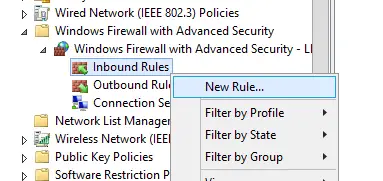

Intentemos crear una regla de Firewall de Windows entrante que permita. Por ejemplo, queremos permitir la conexión RDP entrante a todas las computadoras (puerto TCP 3389). Haga clic con el botón derecho en la sección Reglas de entrada y seleccione Nueva regla.

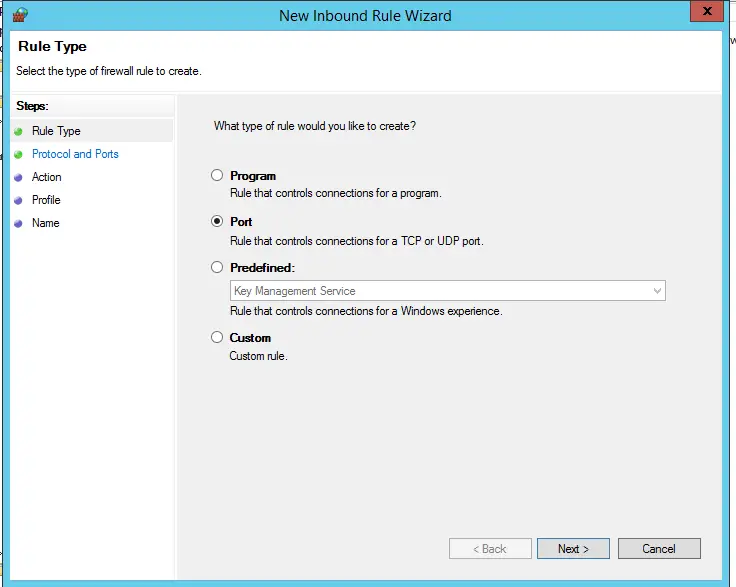

El asistente de reglas de firewall tiene una interfaz similar a la del Firewall de Windows local en la computadora de escritorio del usuario.

Seleccione el tipo de regla. Puede permitir el acceso a:

- Programa: puede seleccionar un programa ejecutable (.exe);

- Puerto: puede seleccionar un puerto TCP / UDP o un rango de puertos;

- Predefinido: puede seleccionar una de las reglas estándar de Windows, que ya contienen reglas de acceso (se describen tanto los archivos ejecutables como los puertos) a los servicios típicos (por ejemplo, AD, HTTP (s), DFS, BranchCache, reinicio remoto, SNMP, KMS, etc.);

- Personalizado: aquí puede especificar un programa, un protocolo (protocolos distintos de TCP o UDP, como ICMP, GRE, L2TP, IGMP, etc.), direcciones IP de cliente o subredes IP completas.

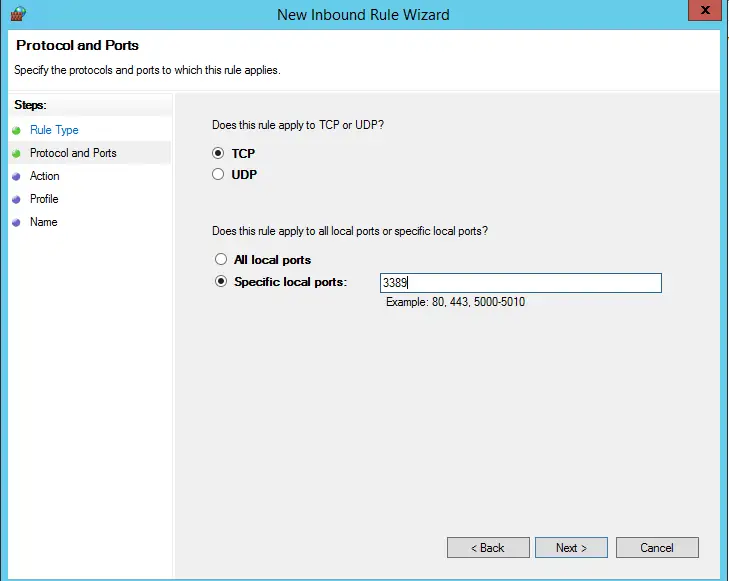

En nuestro caso, seleccionaremos la regla del puerto. Especifiquemos TCP como protocolo y el puerto 3389 como puerto (es el puerto RDP predeterminado, pero puede cambiarlo a través del registro).

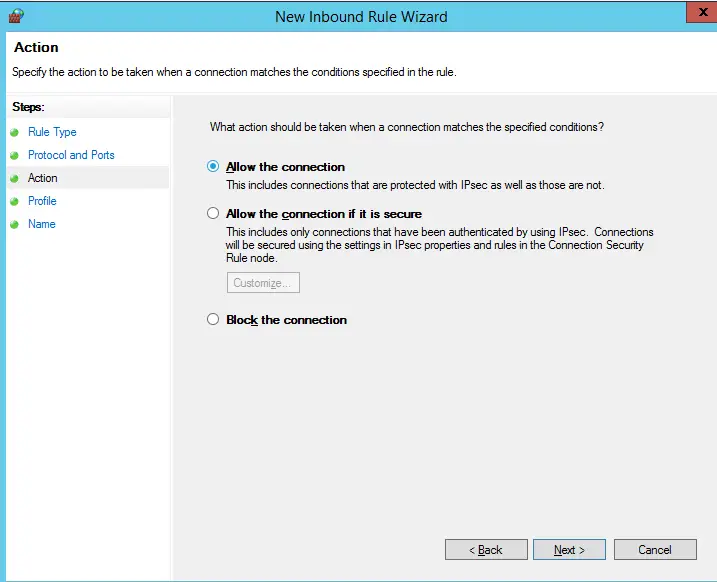

Luego debe seleccionar qué hacer con dicha conexión de red: Permitir la conexión, Permitir si es segura o Bloquear la conexión.

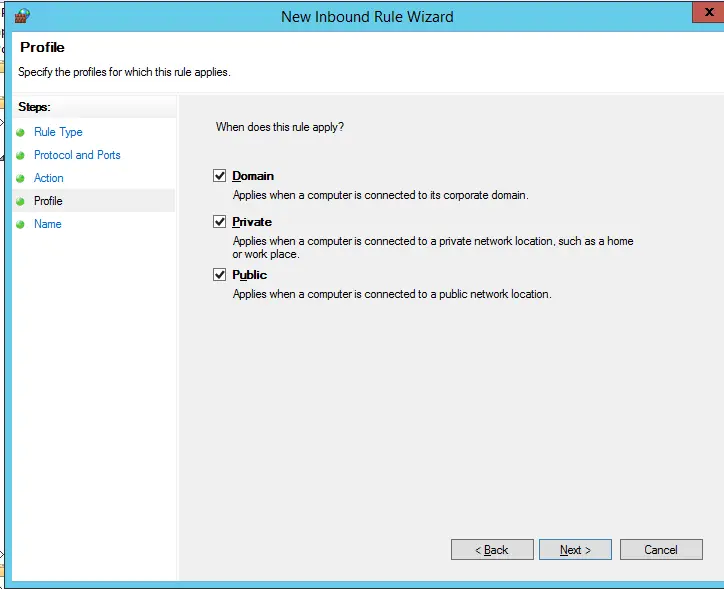

Luego, seleccione los perfiles de firewall a los que aplicar la regla. Puede dejar todos los perfiles habilitados (Dominio, Privado y Público).

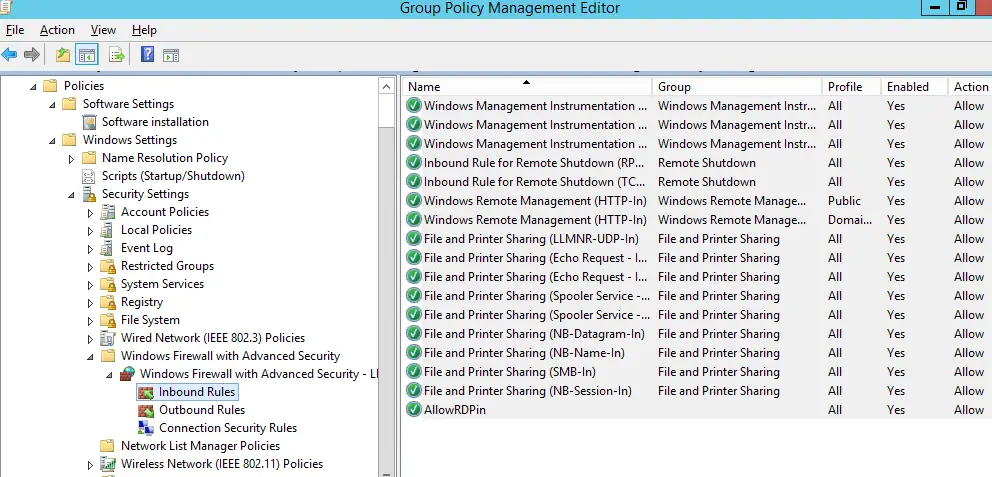

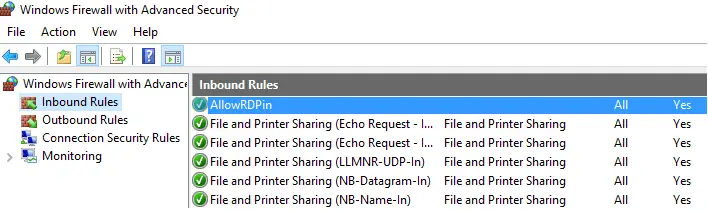

En el último paso, especifique el nombre y la descripción de la regla. Haga clic en Finalizar y aparecerá en la lista de reglas de firewall.

De la misma forma puedes configurar otras reglas para que el tráfico entrante se aplique a tus clientes Windows, no olvides crear reglas para el tráfico entrante y saliente.

Ahora simplemente asigne la Política de firewall a la unidad organizativa con las computadoras de los usuarios.

Prueba de políticas de firewall de Windows en clientes

Actualice la configuración de la política de grupo en sus clientes (gpupdate / force). Asegúrese de que los puertos que ha especificado estén disponibles en los equipos de los usuarios (puede usar el cmdlet Test-NetConnection o la herramienta Portqry).

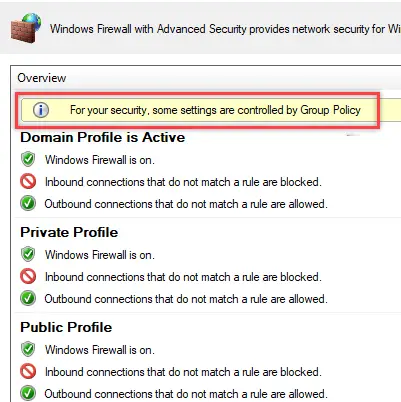

En la PC de un usuario, abra el Panel de control -> Sistema y seguridad -> Firewall de Windows Defender y asegúrese de que aparezca el mensaje Por su seguridad, algunas configuraciones están controladas por la Política de grupo y se utiliza la configuración de su firewall.

Ahora un usuario no puede cambiar la configuración del firewall y todas las reglas que ha creado deben aparecer en la lista Reglas de entrada.

También puede mostrar la configuración del firewall con este comando:

netsh firewall show state

¿Cómo importar / exportar reglas de firewall de Windows a / desde GPO?

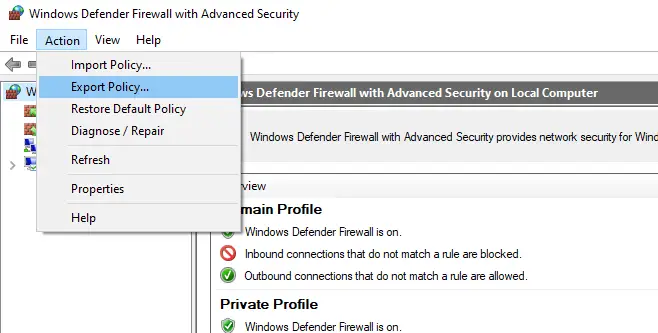

Por supuesto, el proceso de creación de reglas de Firewall de Windows es una tarea laboriosa y que requiere mucho tiempo (sin embargo, vale la pena el esfuerzo). Para hacerlo más fácil, puede importar / exportar la configuración del Firewall de Windows. Para hacerlo, basta con configurar los ajustes del firewall local en una estación de trabajo de referencia según sea necesario. Luego, vaya a la raíz del complemento de Firewall de Windows (Firewall de Windows con seguridad avanzada) y seleccione Acción -> Política de Exportación.

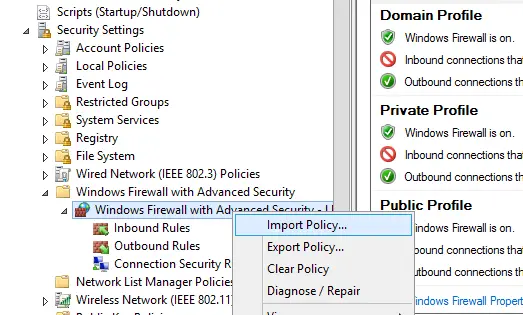

La política se exportará a un archivo WFW, que se puede importar al Editor de administración de políticas de grupo seleccionando Política de importación y especificando la ruta al archivo .wfw (se sobrescribirá la configuración actual de la política).

Reglas de firewall de Windows Defender local y de dominio

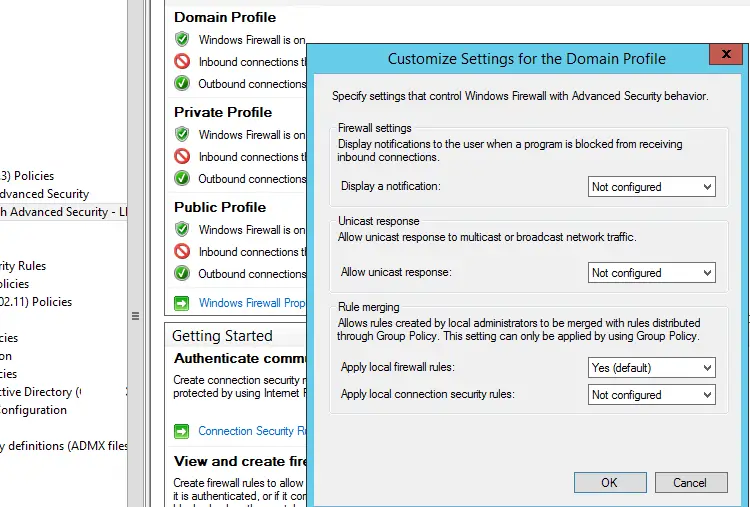

Dependiendo de si desea que los administradores locales puedan crear sus propias reglas de firewall en sus computadoras para combinarlas con las reglas obtenidas de la política de grupo, puede seleccionar la opción de combinación de reglas. Abra las propiedades de la política y vea la configuración en el Fusión de reglas sección. De forma predeterminada, la combinación de reglas está habilitada. Puede forzar que un administrador local pueda crear sus propias reglas de firewall: seleccione Si (por defecto) en el Aplicar reglas de firewall locales opción.

Consejo. Las reglas de bloqueo del cortafuegos tienen mayor prioridad que las que permiten. Significa que un usuario no puede crear una regla de permiso de acceso si contradice la regla de bloqueo configurada por un administrador mediante GPO. Sin embargo, un usuario podrá crear una regla de bloqueo local, incluso si el administrador permite el acceso en la política.

Sugerencias: administrar el firewall de Windows con GPO

Por supuesto, debe crear políticas separadas para administrar las reglas del Firewall de Windows para servidores y estaciones de trabajo (es posible que deba crear políticas separadas para cada grupo de servidores similares según su función). Significa que las reglas de firewall para el controlador de dominio, un servidor de correo de Exchange y un servidor SQL serán diferentes.

Puede encontrar qué puertos deben abrirse para cada servicio en el sitio web del proveedor. El proceso es bastante laborioso y complicado a primera vista. Sin embargo, finalmente puede obtener una configuración de Firewall de Windows que funcione y que solo permita conexiones de red aprobadas y bloquee otras. Desde mi experiencia, me gustaría señalar que puede encontrar rápidamente la lista de puertos TCP / UDP usados para el software de Microsoft.

Artículos Interesantes

Contenido